谷歌云发布了一份指南,详细阐述了保护远程模型上下文协议(MCP)服务器的策略,尤其针对那些依赖外部工具、数据库和 API 的人工智能系统。该指南指出,尽管 MCP 显著提升了智能体的能力,但同时也引入了新的安全漏洞,包括工具投毒、提示词注入、动态工具操作、会话劫持、未经授权的访问以及数据泄露等风险。

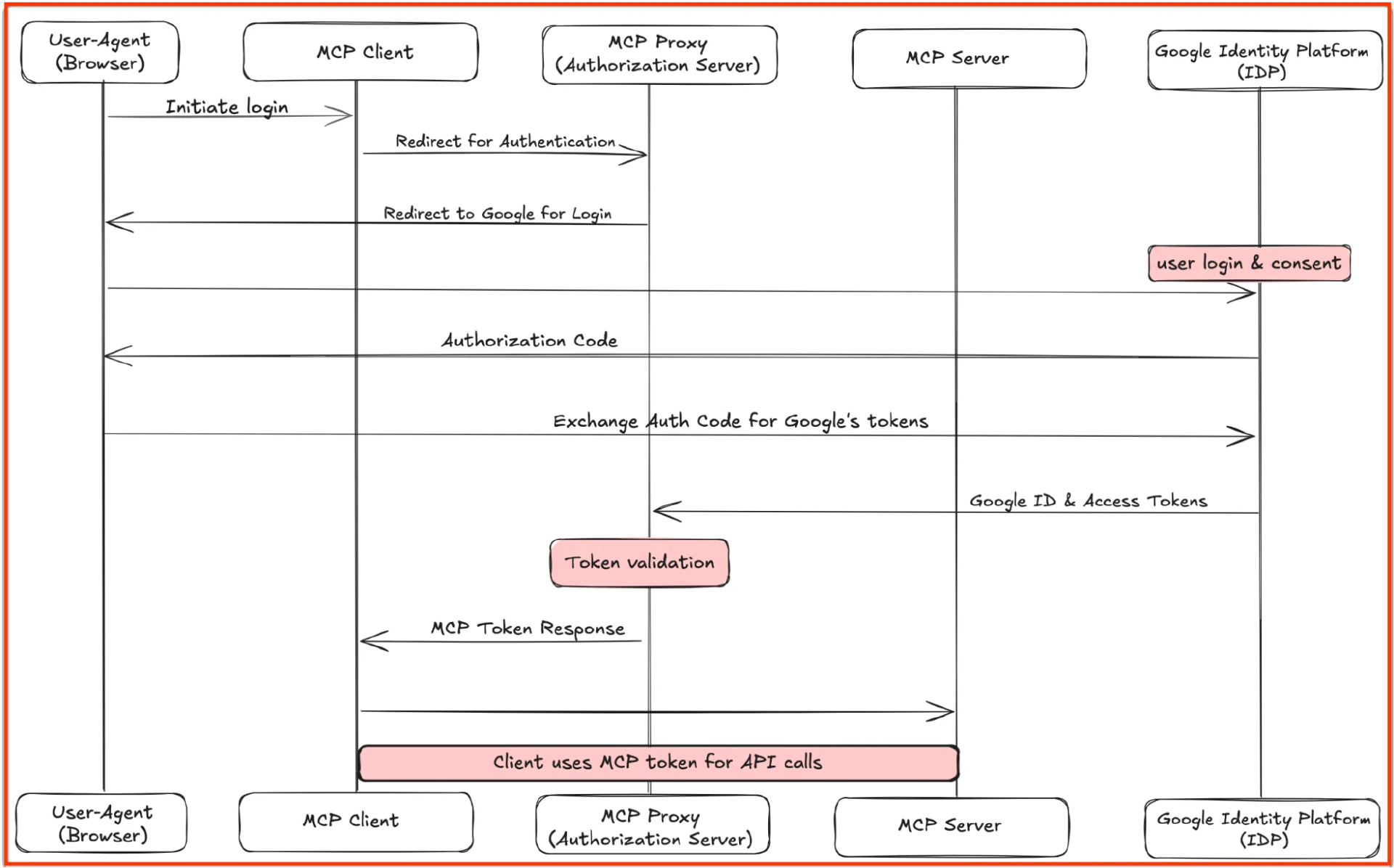

在指南中,谷歌提出了一个以集中式 MCP 代理为中心的防御架构,这是一个介于客户端和远程 MCP 服务器之间的安全层。这个代理可在 Cloud Run、Apigee 或 GKE 等平台上部署,能够强制执行一致的访问控制、执行审计日志记录、应用机密和资源使用策略,并实时检测威胁,所有这些操作都不会改变各个 MCP 服务器的实现。

为了说明最佳实践,指南列举了组织应优先考虑的五种部署风险:因清单配置失误致使未经授权的工具意外暴露、会话劫持、伪装成合法端点的“幽灵”工具、令牌失窃或敏感数据外泄以及弱身份验证被轻易绕过。借助这种代理架构,这些潜在漏洞得以在大规模部署场景中得到有效缓解。

谷歌强调,由于 MCP 服务器通常会暴露给远程或外部访问,保障身份安全、传输安全以及架构稳固性绝非可选操作,而是必要的基础防线。集中式代理模型的引入,为安全防护、可观测性以及治理效能提供了一个集中的强制执行枢纽,使其能够在不引发多个服务器实例漏洞扩散的前提下实现高效且安全的横向拓展。

谷歌云建议采用集中式代理来统一管理客户端与远程 MCP 服务器之间的通信。该代理能够强制执行访问控制、审计日志记录、机密策略以及安全传输,通过设立一个集中的强制执行点,而非依赖众多分散的服务器,有效减少了潜在的攻击面。此外,谷歌着重强调了识别特定风险向量的重要性,例如未经授权的工具暴露、会话劫持以及弱身份验证等问题,并明确指出,将身份认证、传输安全以及策略强制执行视为基础性要求,而非可选操作。

相比之下,尽管 AWS 尚未发布专门针对 MCP 的指南,但它提供了类似的最佳实践,用于保障远程服务器编排以及智能体工具的安全性。例如,AWS 会话管理器允许用户在无需开启 SSH/RDP 端口的情况下对 EC2 实例进行远程访问管理。它使用 IAM 策略进行访问控制,并通过与 CloudTrail 以及其他监控工具的深度集成完成日志记录与审计工作。

AWS 还建议通过安全组、VPC 端点和最低权限 IAM 角色限制网络访问,为智能体和管理员提供更精细的访问控制。

Azure 通过Azure Arc提供智能体管理能力。使用 Azure Arc 时,无论服务器位于 Azure、本地还是其他云中,都会在其上部署“连接的机器代理”。通过 Azure 基于角色的访问控制(RBAC)和基于身份的认证机制(例如 Entra ID)来强制执行访问控制策略。Azure 还支持默认禁用远程访问,只有在经过明确配置后才会启用,并且可以审计智能体行为和凭据。

谷歌云、AWS 和 Azure 这三大云服务供应商在远程智能体/远程服务器方面有重叠的安全理念:强制实施强有力的身份认证与访问控制机制,避免服务器直接暴露于公共互联网,采用集中式代理或智能体框架来增强安全性,确保完备的日志记录与审计追踪,遵循最小权限原则,并严格限制可访问或执行的代理及工具范围。谷歌云针对 MCP 发布的安全指南与这些通用的安全实践高度契合,还增加了更多关于协议特定威胁(工具投毒、提示词注入等)的警告,这些内容在 AWS 和 Azure 的智能体安全文档中往往没有如此明确的说明。

【声明:本文由 InfoQ 翻译,未经许可禁止转载。】

查看英文原文:https://www.infoq.com/news/2025/10/google-cloud-secure-mcp/