近日,Oracle 在云安全方面遭遇了重大危机。

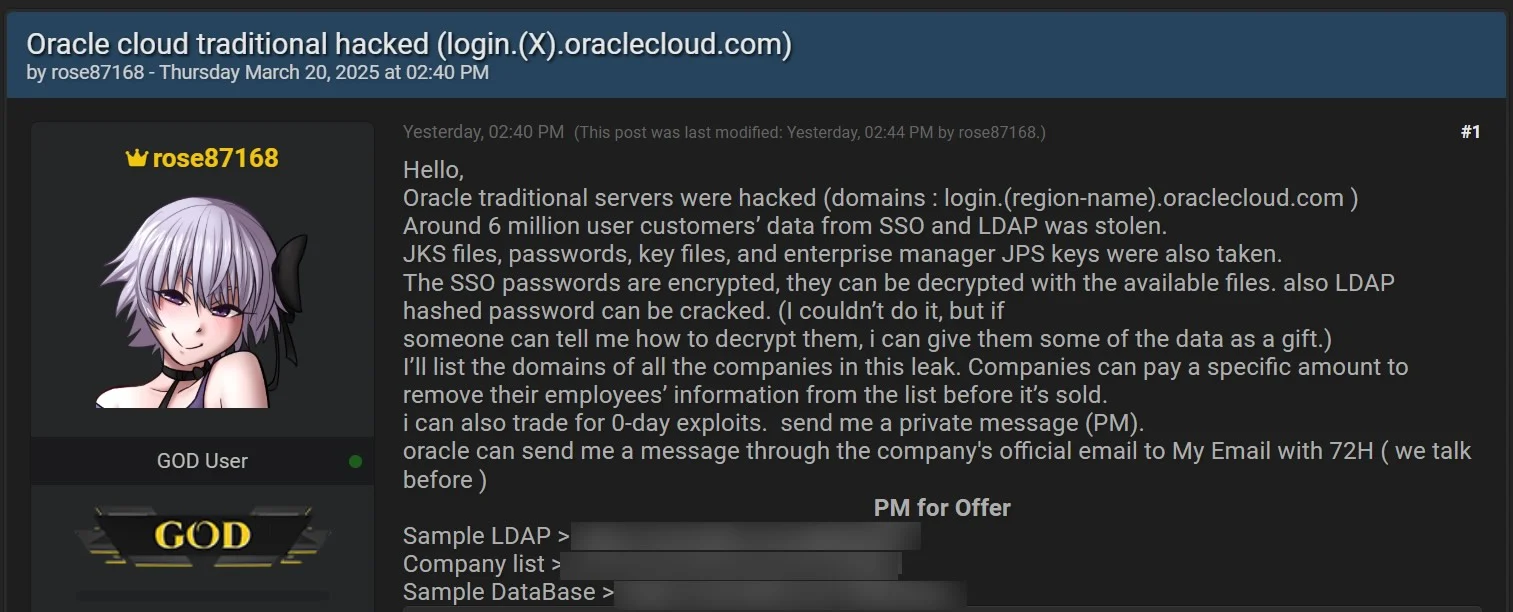

事件最早要回溯到 3 月 20 日,一位名为“rose87168”的黑客宣称,已成功入侵至少两个 Oracle 云客户的登录系统,并窃取了约六百万条记录,包括加密的单点登录(SSO)密码、加密的 LDAP 密码、安全证书等敏感信息。

对此,Oracle 迅速对媒体否认:“发布的凭证并不属于 Oracle 云,Oracle 云客户没有遭遇泄露或数据丢失。”

但在简单粗暴的否认背后,越来越多的证据正在打 Oracle 的脸。

从近两周的事态来看,这家数据库巨头不仅给不出合理的解释,而且还可能正清除网络上的证据,并试图通过“文字游戏”来回避责任。

据路透社报道,FBI 已介入调查此事件,正关注数据泄露的范围和影响。

黑客一边兜售数据一边勒索,第一起集体诉讼来了

目前,rose87168 一边在暗网兜售被窃数据,一边发起敲诈勒索行动,通过联系受影响企业,要求支付费用以从其数据库中删除被盗数据。

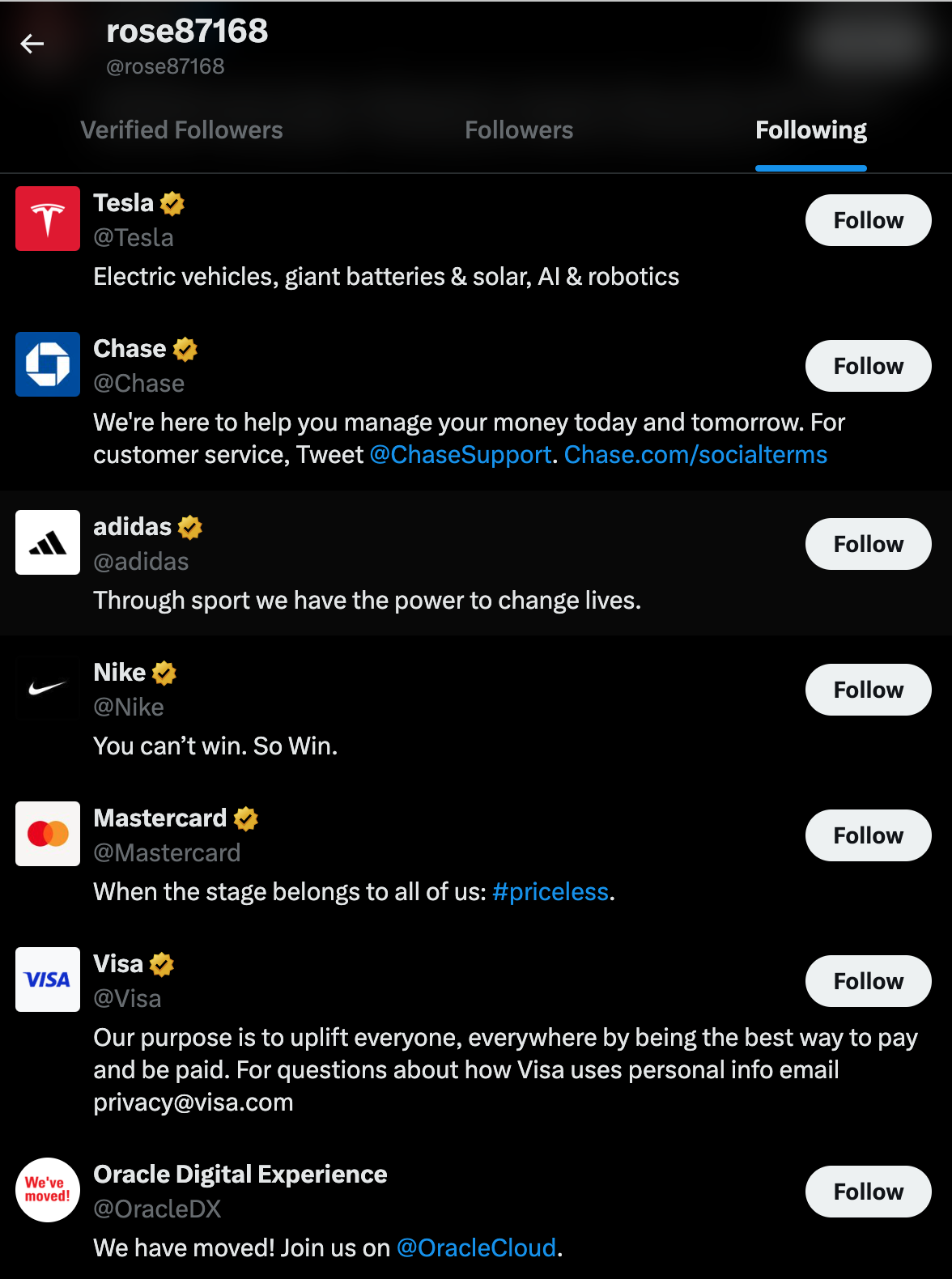

为加大对 Oracle 及受影响企业的施压,他还在 X 上建立账号,关注与 Oracle 相关的账户,并发文称:“受影响的企业可以联系我,验证这些数据是否来自 Oracle Cloud,我可以将其从待售数据集中删除。”

rose87168 在 X 给了一份所谓的受数据泄露影响的企业客户名单,上图中他关注的企业也在其中。

按照 rose87168 的说法,此次泄露涉及 14 万 Oracle Cloud 租户。通过对泄露的企业客户名单进行搜索,发现受影响的企业不仅限于美国,还包括超过 1000 个使用“.cn”域名的中国企业/个人。德国媒体报道称,这份名单中还包含超过 2100 个以“.de”结尾的德国公司域名,其中包括许多知名公司和 DAX 企业,另外还有银行、食品企业、教育机构、城市 IT 服务提供商以及许多中型公司也出现在其中,还有一些域名更可能是个人或测试访问。由此可见,这起泄露数据的影响范围或是全球性的。

这一事件也引发了首次集体诉讼。

3 月 31 日,佛罗里达州的 Shamis & Gentile 律师事务所代表原告 Michael Toikach 以及一百多名受害者,对甲骨文公司(Oracle)提起了诉讼。原告方指控甲骨文公司泄露了他们的个人身份信息和个人健康信息。这些信息,包括姓名、地址、社会安全号码和个人健康信息,是原告在使用甲骨文公司客户服务时被要求提供的。原告方认为,此次泄露将使他们在未来数年内持续面临身份盗窃和欺诈的风险。

诉状称,尽管 Oracle 在其隐私政策中承诺会“毫不拖延”地向客户报告所有数据泄露事件,但被告已超过两个月未向原告及集体成员通报此次泄露事件。

被告在数据泄露事件中的多个方面存在问题,而未向受害者提供通知进一步加剧了问题的严重性:(1) Oracle 尚未向原告及集体成员通报此次数据泄露;(2) Oracle 未告知原告及集体成员其是否已遏制或终止此网络安全威胁,使得受害者担忧 Oracle 仍然存储的私人信息是否安全;(3) Oracle 未说明数据泄露的具体发生方式。这些信息对数据泄露的受害者至关重要,尤其是考虑到此次事件涉及的信息种类繁多且敏感程度较高。

诉状引用了许多媒体报道,其中包括 Oracle 已悄悄地开始通知一些医疗客户有关患者数据泄露的情况。因此,诉讼中要求赔偿损失、提供信用监控服务,并对 Oracle 的数据安全基础设施进行改革,这使得此次集体诉讼有可能成为 Oracle 多年来面临的最大法律挑战之一。

数据泄露铁证如山:十年未更新的软件成入侵跳板

除了扬言窃取数据,“rose87168”同时还将一份包含 1 万行数据的样本提交给了安全公司 Hudson Rock 的联合创始人兼 CTO Alon Gal。

这些证据包括一份包含客户员工个人信息的数据库提取样本、LDAP 记录样本以及一份声称受影响公司的名单。Gal 表示,他将这些信息展示给了一些 Oracle 客户,他们确认这些数据确实是他们私人的数据,原本托付给了 Oracle,现在却出现在了他人手中。

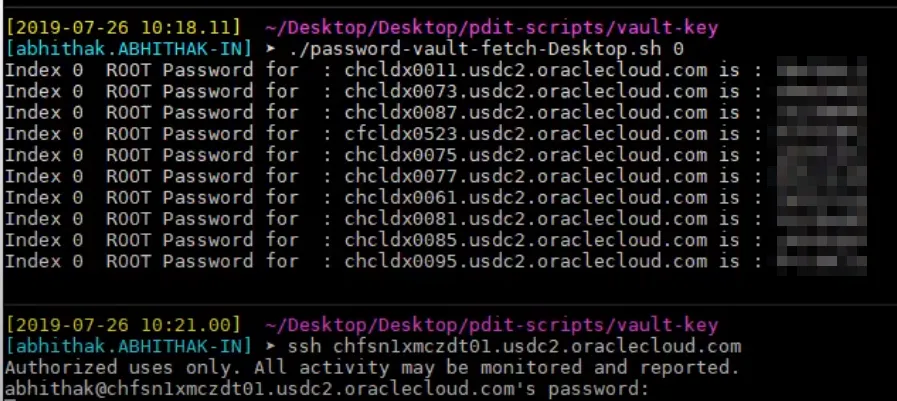

此外,rose87168 还提供了一段 1 个多小时的 Oracle 内部会议录音,声称该视频是从 Oracle 服务器下载的。录音主要涉及 Oracle 员工在讨论访问 Oracle 的内部密码库以及面向客户的系统等内容。

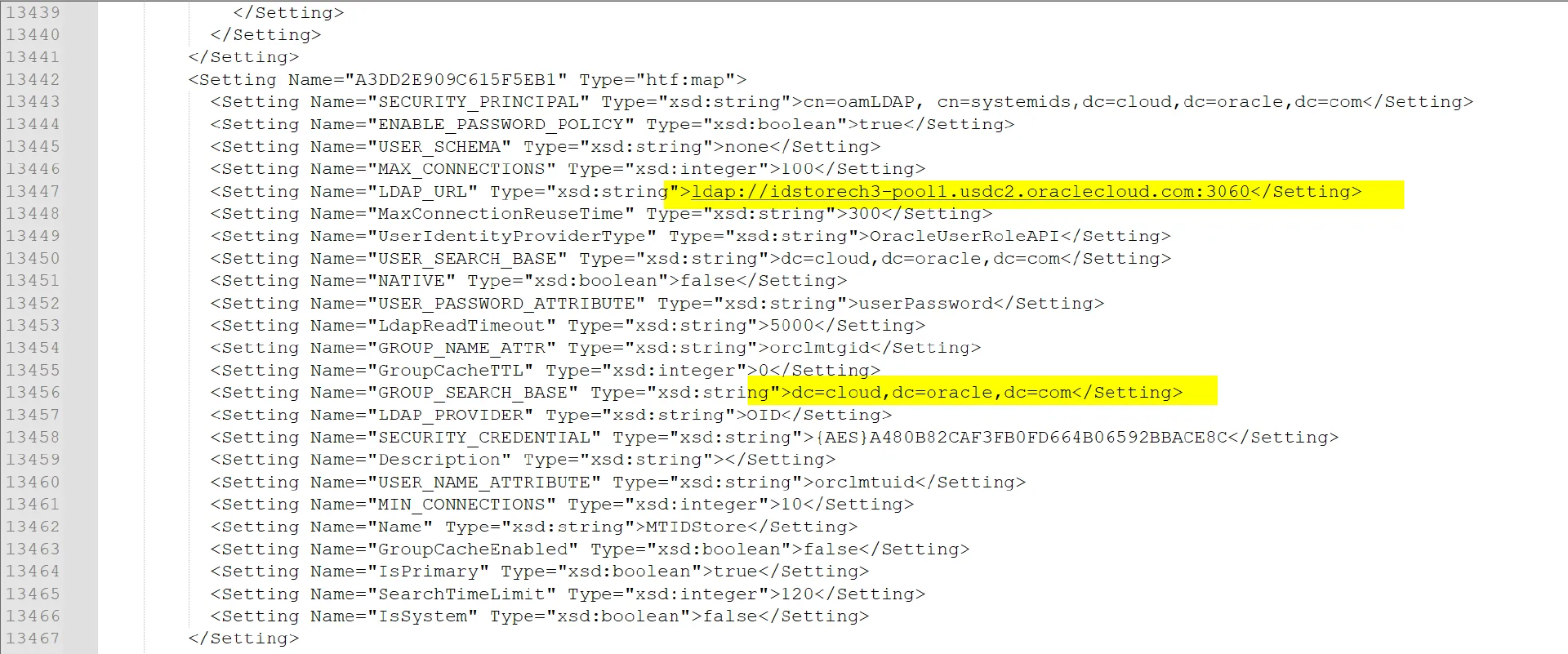

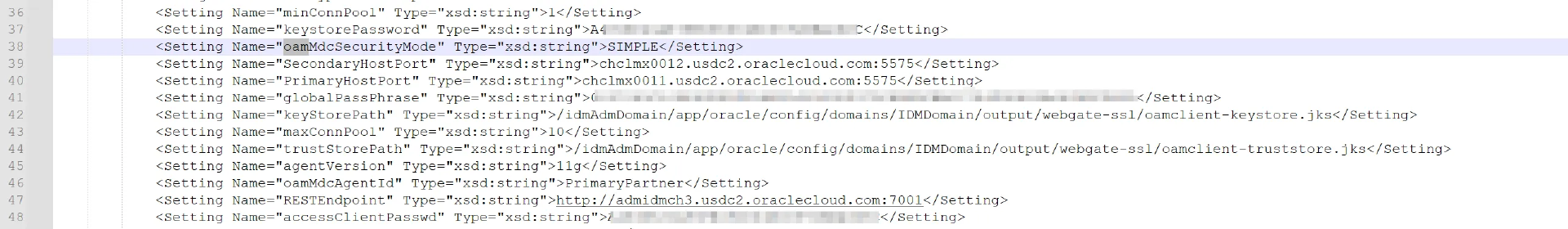

进一步地,还有 Oracle Web 服务器配置文件:

而这些所有受影响的系统均由 Oracle 直接管理。

信息安全公司 CloudSEK 也发布了对本次安全漏洞的分析,并得出结论:这些样本数据确实与真实客户的生产系统相符。CloudSEK 还表示,此次入侵涉及 Oracle SSO 服务的泄露,可能影响数千个租户。

目前仍不清楚入侵者是如何访问敏感数据的。根据 Orca Security 和 CloudSEK 的分析,这次入侵可能是通过利用 CVE-2021-35587 漏洞,“这个漏洞极易被利用,它允许未经认证的攻击者通过 HTTP 访问并入侵 Oracle Access Manager。”该漏洞的修复补丁已于 2022 年初发布。

数字取证证据表明,被攻击的服务器运行的是 Oracle Fusion Middleware 11G,其组件上一次更新是在 2014 年 9 月——距今已有十多年。这种严重的补丁滞后为漏洞利用创造了机会。

因此,有观点认为,Oracle 未能修复其公有中间件中的已知漏洞,这使得攻击者能够进入其生产 SSO 服务器,窃取客户的敏感数据。

云服务改个名字就不是“云服务”了?

尽管越来越多的证据表明发生了数据泄露,但 Oracle 除了否认的态度,仍未给出合理的解释。

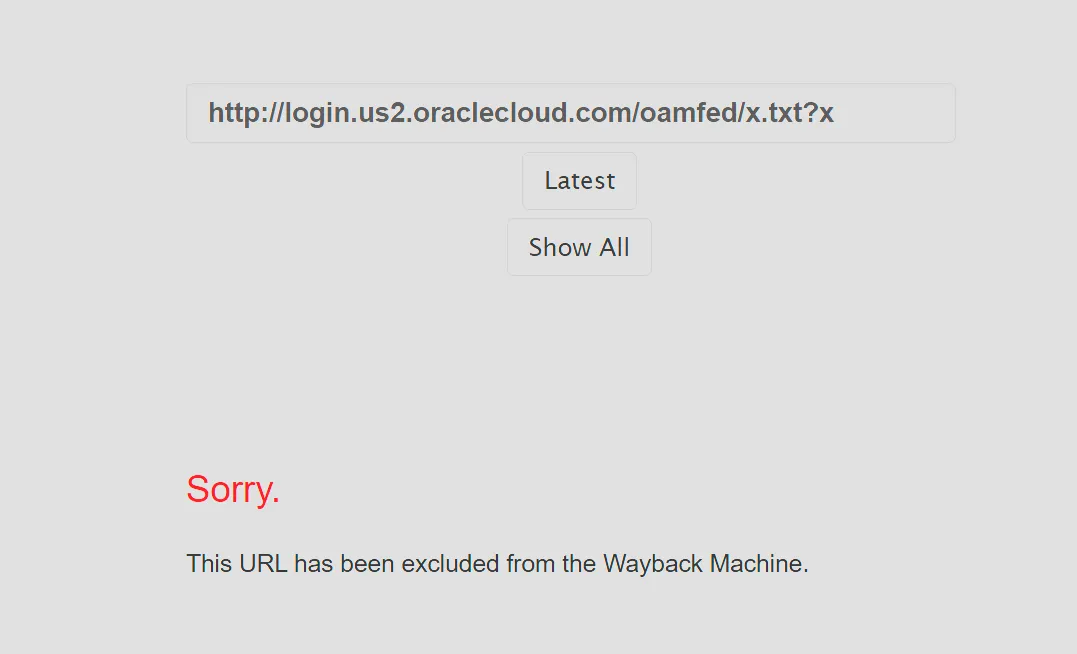

更让人寒心的是,信息安全专家 Kevin Beaumont 和另一位安全研究员 Jake Williams 均指出,Oracle 似乎使用了“网站时光机”(Internet Wayback Machine)的归档排除功能来删除入侵证据。

rose87168 曾在 Oracle 的一台生产登录系统中留下文本文件作为入侵的证据,该文件包含了黑客的私人电子邮件地址,只有黑客或内部人士才可能将该文件上传到系统中。该文件曾对外公开并被网站时光机索引,但几天后,Oracle 要求 Archive.org 删除该证据:

不过,通过稍微修改 URL,依然可以在 3 月 1 日的 Oracle 登录页面上找到该文件的备份。

https://web.archive.org/web/20250301161225/https://login.us2.oraclecloud.com/oamfed/x.txt?mail

此外,Oracle 似乎正试图通过区分“Oracle Cloud”和“Oracle Classic”来回避责任。

换句话说,Oracle 声称 OCI(OCI——Oracle Cloud Infrastructure)没有被入侵,但这留下了“Oracle Classic”被入侵的话语空间。尽管这两者只是 Oracle 云服务的不同版本,Classic 是前代版本。

“Oracle 将旧的 Oracle Cloud 服务重新命名为 Oracle Classic,Oracle Classic 发生了安全事件。这是在‘Oracle Cloud’问题上玩文字游戏,”Beaumont 写道。“这种做法不可接受,Oracle 应该明确、公开、透明地向客户说明发生了什么、这对客户有何影响,以及他们正在采取什么应对措施。信任和责任至关重要,Oracle 必须站出来,否则客户将开始流失。”

Gal 在本周也发布帖子进一步质疑 Oracle 为何继续保持沉默。他表示,“Oracle 居然否认这一泄露事件,而这一泄露已经被许多独立的网络安全公司验证过,真是太疯狂了。”

目前,业界专家也正敦促 Oracle 云的客户尽快采取措施,确认是否受到了数据泄露的影响,并加强防范,避免数据滥用。

参考链接:

https://www.theregister.com/2025/03/31/oracle_reported_breaches/

https://www.darkreading.com/application-security/oracle-cloud-users-urged-take-action

评论