亚马逊云科技最近宣布,其 IAM 身份中心(IAM Identity Center)服务支持客户管理的KMS密钥(customer-managed KMS key,CMK)以用于静态加密。组织可以使用自己的密钥来加密身份中心的身份数据。

IAM 身份中心是一项云服务,它集中管理对多个 AWS 账户和云应用程序的单点登录(SSO)访问。虽然身份中心的数据一直使用 AWS 持有的 KMS 密钥进行静态加密,但新的 CMK 支持允许组织使用自己的密钥来加密他们的员工身份数据,例如用户和组属性。

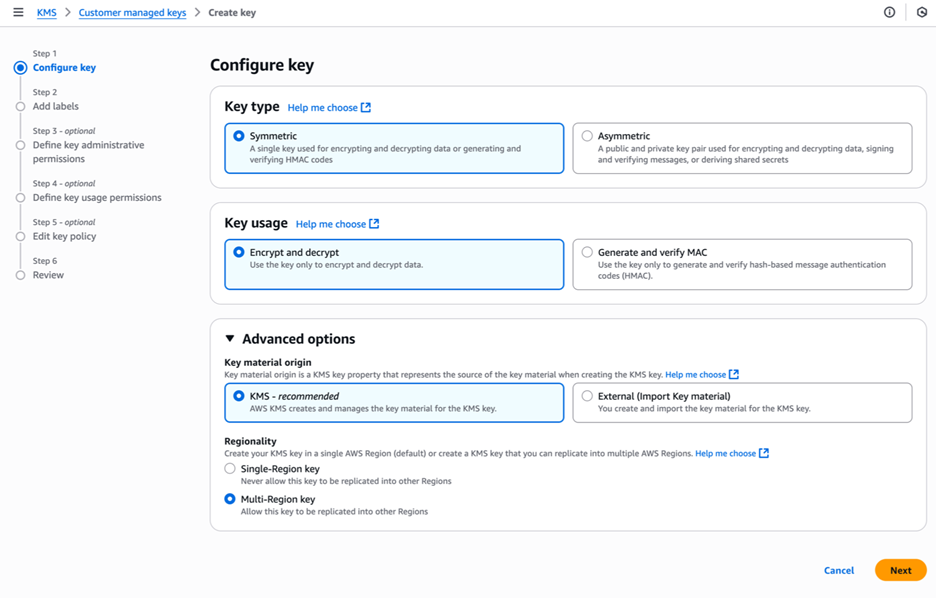

与AWS密钥管理服务(AWS Key Management Service,KMS)的集成至关重要,因为它将加密密钥的生命周期(创建、轮换和删除)的控制权直接转移到客户手中。

(图片来源:AWS新闻博客)

亚马逊云科技的 IAM 身份中心的高级产品经理 Alex Milanovic 在 LinkedIn 的文章中总结了它的核心优势:

完全控制他们自己的加密密钥。

通过 KMS 和 IAM 策略对身份数据进行细粒度访问管理,确保只有授权主体才能访问他们的加密数据。

通过详细的 AWS CloudTrail 密钥使用日志增强审计能力。

对于需要数据主权的受监管行业,这能够加强合规性。

亚马逊云科技的开发布道师 Sébastien Stormacq 进一步详细说明了它所支持的控制级别:

你可以使用AWS密钥管理服务(AWS KMS)密钥策略和 IAM 策略配置对密钥的细粒度访问控制,以确保只有授权主体才能访问你的加密数据。

基于审计和监管的需求,整个过程会通过AWS CloudTrail进行记录,提供密钥使用的详细记录。这种对加密密钥的细粒度控制通常是在高度受监管行业运营的企业的一个先决条件。

由于合规性或安全策略,使用 CMK 对静态数据进行加密是企业的标准要求,如自带密钥(Bring Your Own Key,BYOK)。其他超大规模的提供商和产品也通过它们各自的密钥管理服务广泛支持它。

微软 Azure 通过Azure Key Vault实现了这一点,使客户能够在各种服务中加密敏感数据,并通过Microsoft Entra ID验证访问。同样,谷歌云通过云密钥管理服务(Cloud Key Management Service,Cloud KMS)提供 CMK,为 Cloud Storage 和 BigQuery 等服务提供加密边界和完整的密钥生命周期控制。

身份中心服务支持单区域和多区域密钥,以满足用户的部署需求。但是,目前,身份中心实例只能在单个区域部署。尽管如此,公司建议使用多区域 AWS KMS 密钥,除非公司政策要求用户使用单区域密钥。它指出,多区域密钥会在区域间提供一致的密钥材料,同时在每个区域保持独立的密钥基础设施。

最后,该功能目前在所有 AWS 商业区域、AWS GovCloud(美国)和 AWS 中国区域均可用。此外,在定价方面,用户需要为身份 IAM 中心付费,对于标准 AWS KMS,密钥存储和 API 使用会产生费用。

查看英文原文:Bring Your Own Key (BYOK): AWS IAM Identity Center Adopts CMKs to Meet Enterprise Compliance Needs