Wiz的安全研究人员披露了一起针对多个流行DevOps工具的公共API服务器的复杂加密劫持攻击。与此同时,Sysdig的研究人员也披露了针对流行的 AI 工具Open WebUI的攻击,它们使用了大量相同的技术和加密矿工(crypto-miner)。

Wiz Threat 研究描述了威胁者(被称为 JINX-0132)如何系统性地破坏已暴露的Nomad、Consul、Docker和Gitea应用程序实例,以部署加密货币挖矿软件。该攻击似乎升级了加密劫持策略,攻击者故意避免使用安全团队通常监控的传统攻击签名。“JINX-0132 方法的一个关键特征是故意避免所有可以被防御者用作威胁指标( Indicators of Compromise)的特有和传统标识符,”Wiz Threat Research 的研究人员 Gili Tikochinski、Danielle Aminov 和 Merav Bar 解释说,“他们没有使用攻击者控制的服务器进行有效载荷传递,而是直接从公共 GitHub 仓库下载工具。”

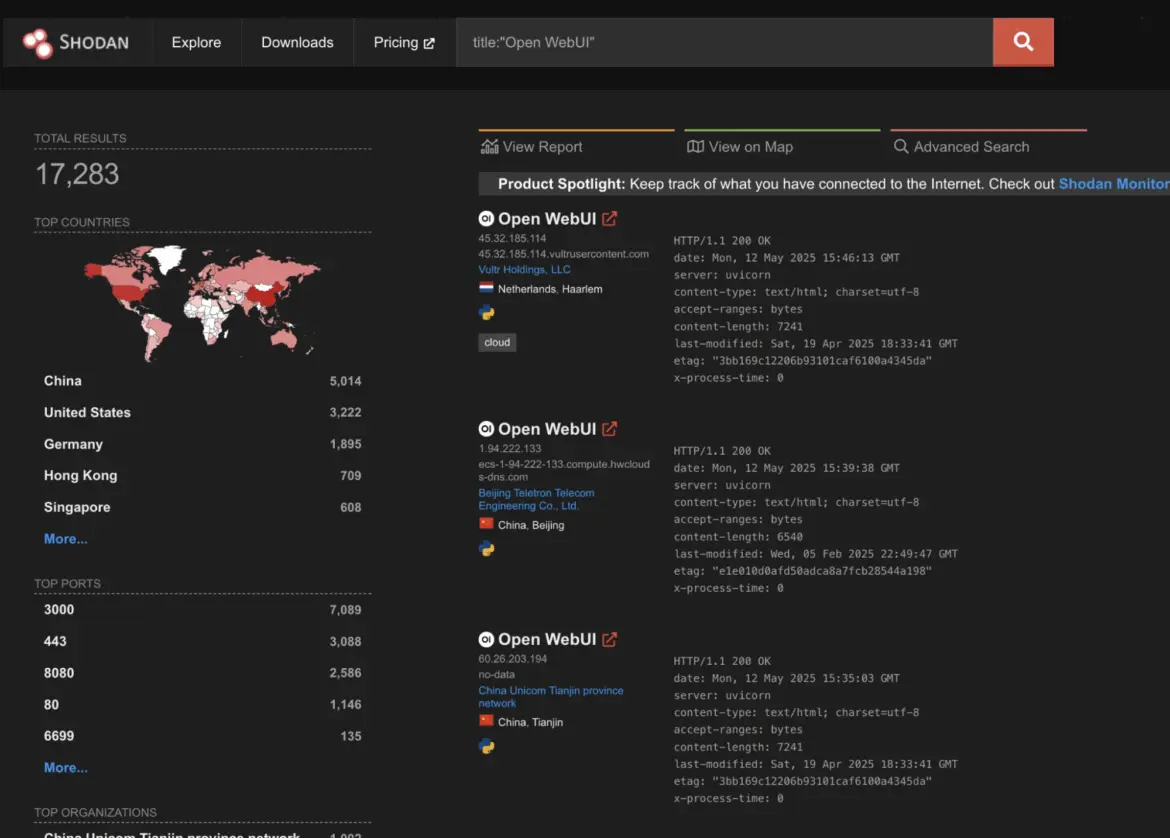

Sysdig 研究人员分析的另一起独立但类似的事件展示了 AI 基础设施也已成为加密劫持操作的目标。Sysdig Threat Research 团队最近观察到攻击者利用了配置错误的 Open WebUI 实例,这是一个流行的自托管 AI 界面,拥有 95,000 个 GitHub 星标。Sysdig 的研究人员 Miguel Hernandez 和 Alessandra Rizzo 解释说,“Open WebUI 错误地暴露在互联网上,同时被配置为允许以管理员进行访问,”攻击者通过 Open WebUI 的插件系统上传了一个恶意的 AI 生成的 Python 脚本,然后下载了 T-Rex 和 XMRig 加密矿工以及复杂的防御规避工具。

研究表明,加密劫持攻击已经显著超越了传统方法。虽然许多活动仍然依赖于电子邮件钓鱼和恶意链接,这些链接会自动下载通常嵌入在 JavaScript 中的加密挖矿软件,但这次攻击特别针对基础设施的配置错误,以安装众所周知的开源软件。这种“利用开源(living-off-open-source)”的方法使得网络安全团队的检测特别具有挑战性,因为攻击者使用合法的、公开可用的工具,而不是定制的恶意软件。威胁者部署了 XMRig 加密货币挖矿软件的标准版本,该软件连接到公共的 Monero 加密挖矿池,并通过攻击者控制的钱包进行货币化。

Wiz 的报告指出,被破坏的基础设施规模令人震惊,一些受影响的 Nomad 实例管理着数百个客户端,合计计算资源每月成本高达数万英镑。该事件表明即使是资金充足的组织也可能容易受到基本安全配置错误的影响。Sysdig 的分析显示,目前有超过 17,000 个 Open WebUI 实例暴露在互联网上,这凸显了配置错误的 AI 工具的广泛风险。

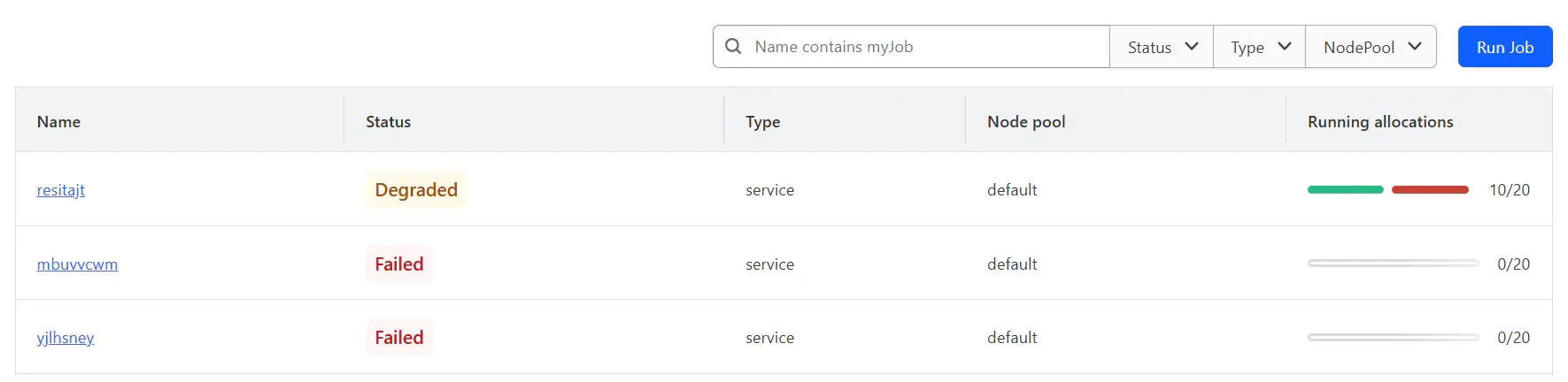

研究人员详细说明了每个平台使用攻击向量(ttack vector)的方式,解释了 HashiCorp Nomad(一个容器编排平台,允许任何具有 API 访问权限的用户创建和执行 job)如果不进行正确锁定的话,那么它实际上提供了远程代码执行的能力。攻击者利用这种默认行为提交带有随机服务名的恶意 job,即便他们始终使用攻击性语言进行任务组定义。在 HashiCorp Consul 部署中,攻击者滥用服务健康检查功能来执行任意命令。Docker API 实例在未经身份验证的情况下进行了暴露,为攻击者提供了创建容器和挂载主机文件系统的 root 级访问权限。借助各种攻击向量,Gitea 实例变得非常脆弱,包括认证后远程代码执行漏洞、未锁定的安装向导以及 git 钩子权限配置错误。

根据 Wiz 的数据,大约 25%的云环境至少运行一项上文所述的目标技术,其中 HashiCorp Consul 最为普遍,出现在了超过 20%的环境。在使用这些工具的组织中,5%直接暴露在互联网上,30%的已暴露部署包含可能启用类似攻击的安全配置错误。

XMRig 已经成为许多攻击的首选加密货币矿工,它们针对的是其他广泛使用的基础工具。最近的RedisRaider攻击利用暴露在互联网上的 Redis 服务器部署 XMRig,使用定制的扫描逻辑识别易受攻击的实例,然后注入 cron 作业以维持持久性,而Commando Cat攻击也关注已暴露的 Docker API 端点,类似于 JINX-0132。通过创建由攻击者控制的 GitHub 账户和包含 GitHub Actions 的仓库来运行挖矿操作,Kubernetes 实例也会遭到破坏,2021 年GitHub改变了GitHub Actions的行为,以防止这些加密劫持攻击。攻击者还通过各种方法利用流行的 CI/CD 平台 Jenkins,包括JenkinsMiner活动以及最近的攻击,如果不正确配置的话,会利用Jenkins脚本控制台进行加密挖矿活动。

文章最后解释了组织如何防御这些攻击,主要是通过实施恰当的访问控制和认证。对于 Nomad 部署,启用访问控制列表(ACL)可以防止未经授权的 job 执行。Consul 实例应禁用脚本检查,并尽可能限制 HTTP API 访问到本地主机。Docker API 绝不应暴露在互联网上而没有适当的认证,Gitea 实例需要定期更新并仔细配置 git 钩子权限。

来自 Matrix Sec Cyber Security 的一位发帖者在 LinkedIn 上总结了这个问题:

DevOps 提供的快捷性和灵活性可以是一个巨大的竞争优势,但前提是要与强大的安全习惯进行搭配。像 JINX-0132 这样的活动表明,攻击者并不一定使用最先进的漏洞。他们只是利用我们自己的失误以及我们自己的工具来对抗我们。

查看英文原文:New Crypto-Jacking Attacks Target DevOps and AI Infrastructure