众所周知,勒索软件被视为一种远程数字化的敲诈手段。它有着强大的破坏力,攻击后果严重,并且影响各种各样的组织机构,从顶尖的航空航天公司到纺织企业,都逃不出它的”魔爪“。感染勒索软件不仅让医院无法医治患者,而且也使执法部门放弃针对毒品贩子的案件。

FireEye 发现,勒索软件运营者开始将加密技术与数据泄露的威胁结合起来,进一步提高对受害者的敲诈勒索能力。然而,我们面对勒索软件还有取胜的一线希望。

Mandiant Intelligence 研究表明,如果组织机构将防御勒索软件的投入放在关键领域并迅速采取行动,就可能在勒索软件成功前将其挡在门外。

Mandiant Intelligence 研究了从 2017 年到 2019 年发生的数十起勒索软件事件响应调查。研究获得了一些有价值的发现:

1.最常见的初始感染载体:RDP、钓鱼活动和 drive-by-downloads

2.大多数的勒索活动都在夜间执行

勒索软件事件中观察到的主题

这些事件让我们对勒索软件的发展趋势有了更深入的了解,这对于网络防御方来说很有价值。但是,这些数据仅是一个样本集合。

例如,从 2017 年到 2019 年,Mandiant 调查到的勒索软件活动增加了 860%。其中,大多数事件似乎都是 post-compromise 感染,并且我们认为威胁方正在加速使用包括 post-compromise 部署在内的策略,以提高受害者支付赎金的可能性。

此外,我们还观察到在一些事件中勒索软件是感染后立即执行的,例如 GANDCRAB 和 GLOBEIMPOSTER 事件;但是我们研究中的大多数入侵行为的持续时间更长,并且是更为复杂的 post-compromise 部署。

常见的初始感染载体

我们注意到,多起勒索软件事件都涉及到几种初始感染媒介,包括 RDP、带有恶意链接或附件的网络钓鱼活动,以及恶意软件下载的后续活动等。RDP 在 2017 年出现较为频繁,而在 2018 年和 2019 年,其使用率有所下降。这些载体的信息表明,勒索软件可以通过多种方式进入受害者环境,并非所有方式都需要用户交互。

1.RDP 或其他远程访问

攻击者通过远程桌面协议(RDP)登录到受害环境中的系统是最常见的媒介之一。在某些情况下,攻击者强行获取登录凭据(经过多次失败的身份验证尝试后终于成功一次)。在其他情况下,成功的 RDP 登录是在勒索软件成功感染前,恶意活动表现出来的第一个迹象。

具体来说,目标系统可能使用的是默认凭据或弱凭据,攻击者也可能通过其他未观察到的恶意活动获取有效凭据,或者攻击者购买了由其他威胁方获取的 RDP 访问权限。在 2019 年4月,我们注意到:FIN6 在多起事件中使用了被窃取的凭据和 RDP 来部署勒索软件。

2.带有链接或附件的网络钓鱼活动

大量勒索软件案例都与网络钓鱼活动有关,这些活动催生了一些利润最丰厚的利益驱动恶意软件家族:包括 TRICKBOT、EMOTET 和 FLAWEDAMMYY。在2019年1月,我们报告了 TEMP.MixMaster TrickBot 感染事件,其导致 Ryuk 的交互式部署。

3.Drive-by-download

几起勒索软件感染可追溯到受害者环境中的某个用户行为,他访问一个受感染的网站,导致 DRIDEX 感染。在 2019 年 10 月,我们观察到受感染的 Web 基础设施引发了 FAKEUPDATES、DRIDEX 以及到最后的 BITPAYMER 或 DOPPELPAYMER 感染。

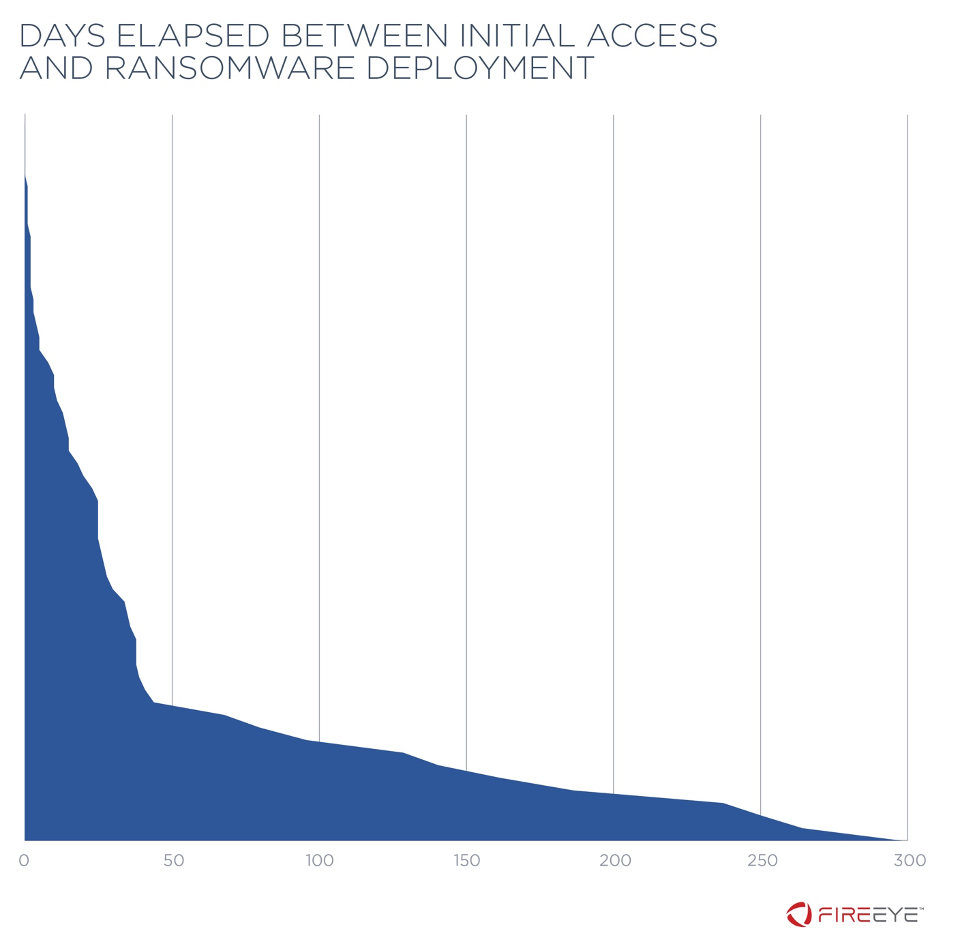

大多数勒索软件在初次感染后 3 天或更长时间部署

从第一个恶意活动迹象到勒索软件的最终部署,中间经过的天数从零到 299 天不等(图 2)。换句话说,其潜伏时间的范围很广,并且在大多数情况下,首次访问和勒索软件部署之间存在一个时间间隔。对于 75%的事件,在恶意活动的第一批证据和勒索软件部署之间至少间隔三天。

这种模式表明,对于许多组织而言,如果能快速检测、遏制并及时修复最初的感染,则可以避免与勒索软件感染相关的重大损失和成本。

实际上,在某些案例中,Mandiant 事件响应者和 FireEye Managed Defense 控制并清除了恶意活动,很可能阻止了勒索软件的部署。几项调查发现的证据表明,勒索软件已安装到受害环境却没能成功执行。

勒索软件初始入侵和部署之间经过的天数

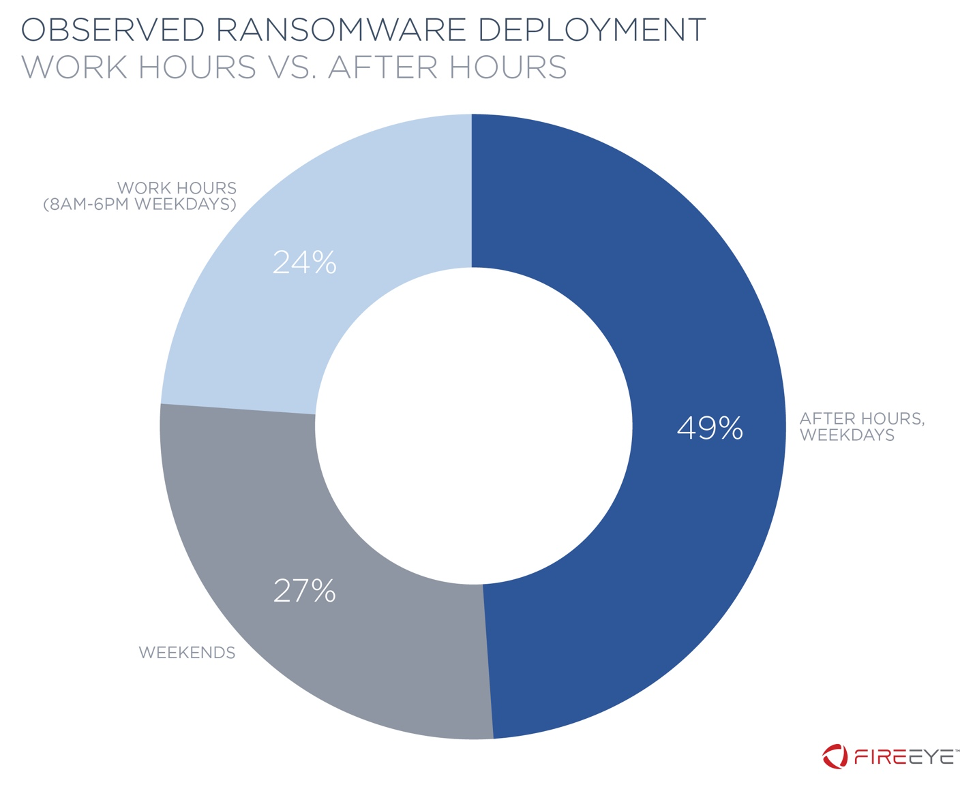

勒索软件通常在下班后部署

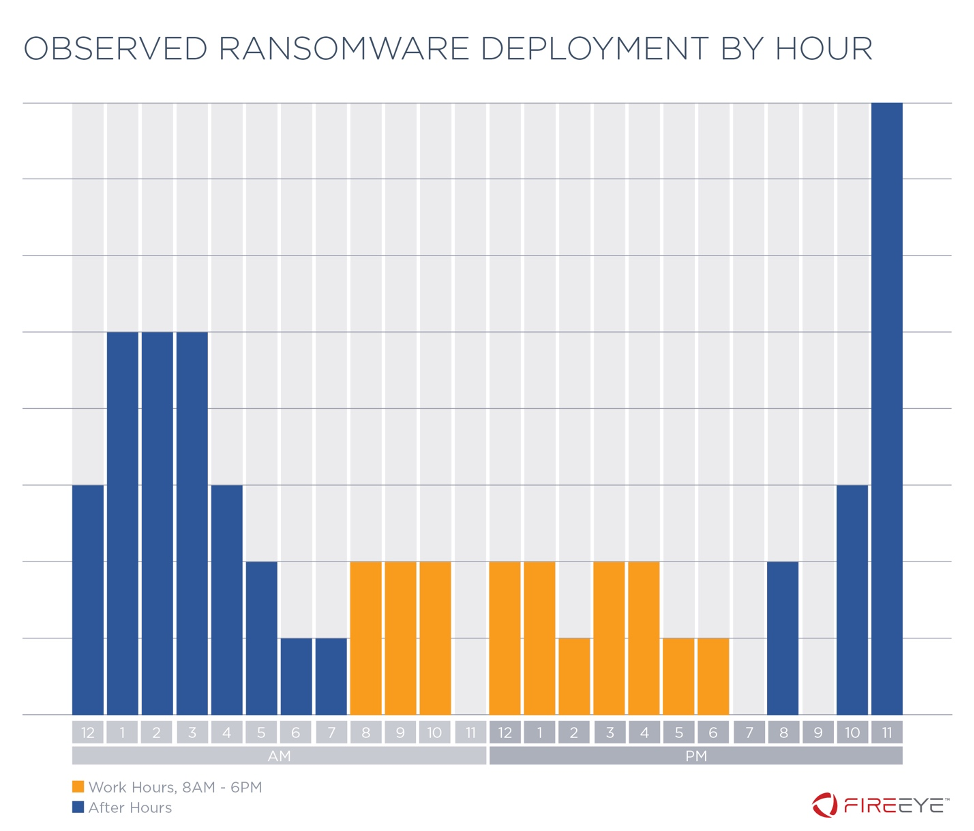

在我们研究的事件里,有 76%的事件中勒索软件是在受害者环境的下班时间(即周末或工作日上午 8:00 之前/下午 6:00 之后)执行的,使用了针对受害组织的定制触发时间(图 3 和图 4)。这一观察结果表明,即使大多数员工可能不在公司,威胁方仍在继续作恶。

一些攻击者可能有意在下班后、周末或节假日期间部署勒索软件,以最大程度地提升攻击的潜在效率,这一前提是假定在这些时期中,任何补救措施的实施速度都将比正常的工作日更慢。在其他情况下,攻击者将勒索软件部署与用户的操作相关联。例如,在 2019 年零售和专业服务公司的事件中,攻击者创建了 Active Directory 组策略对象,根据用户登录和注销的动作来触发勒索软件的执行。

勒索软件通常在下班时间执行

勒索软件执行时间的分布

建议

怎样应对勒索软件攻击,这有一些建议。如果想寻求最全面的建议,可以参阅博客文章和白皮书。

1.处理感染载体

使用具有最新检测功能的企业网络、企业电子邮件和基于主机的安全产品,可以预防和检测许多常见的恶意软件毒株,例如 TRICKBOT、DRIDEX 和 EMOTET。

快速遏制和补救感染,以防止攻击者进行后续活动,或对其他威胁方出售访问权以开展下一步行动。

实施常规的网络边界和防火墙规则审核,以找出那些无意间获取了互联网访问权限的系统。在没有明确要求这种权限的系统上禁用 RDP 和其他协议。尽可能启用多因素身份验证,尤其是对可访问互联网的连接更是如此。

强制实施多因素身份验证,在启用后不允许尚未设置多因素认证的用户使用单因素验证登录。

2.执行最佳实践

例如,对在公司网络上操作设备的所有员工进行定期的反网络钓鱼培训。确保员工意识到威胁的存在、他们在预防威胁中的作用以及被感染后导致的潜在成本。

尽可能实施网络分段,以防止潜在的感染扩散。

创建关键数据的常规备份,以确保业务连续性,并在可能的情况下将其存储在异地,因为攻击者经常将备份文件作为目标。

限制本地管理员帐户使用特定的登录类型。

使用 LAPS 之类的解决方案为每个系统生成唯一的本地管理员密码。

禁止将明文密码存储在内存中,以防止 Mimikatz 凭据收集操作。

考虑购买涵盖勒索软件感染的网络保险。

3.建立应急计划

确保在下班时间也能针对紧急情况在一定时间内发起响应。

制定非工作时间紧急情况上报计划,其中包括与组织内多个利益相关者联系的冗余方法,以及任何相关的第三方供应商的 24 小时紧急联系信息。

展望

勒索软件具有破坏性且代价高昂。近年来,威胁方的创新进一步增加了勒索软件感染的潜在危害,而且这种趋势并未显示出放缓的迹象。我们预期有财务利益驱动的参与者会继续发展他们的策略,以最大程度地利用勒索软件感染来获取利润。我们预计,post-compromise 的勒索软件感染将继续增加,并且攻击者将越来越多地将勒索软件的部署与其他策略(例如数据盗窃和勒索,增长的勒索需求以及针对关键系统的策略)结合在一起使用。

好消息是,特别是针对 post-compromise 的感染来说,在第一次恶意活动与勒索软件部署之间往往存在一个时间间隔。如果网络防御者可以快速检测并补救最初的威胁,则可以避免重大损失,而无需为勒索软件感染付出代价。

英文原文:

They Come in the Night: Ransomware Deployment Trends

评论