Orca Security 和 Wiz 等供应商率先通过云 api 和快照(而不是运行时钩子)集成无代理云安全。这种方法提供了广泛的可见性——跨虚拟机、容器、存储和 IAM 配置——但可能错过需要操作系统级自省的实时行为。

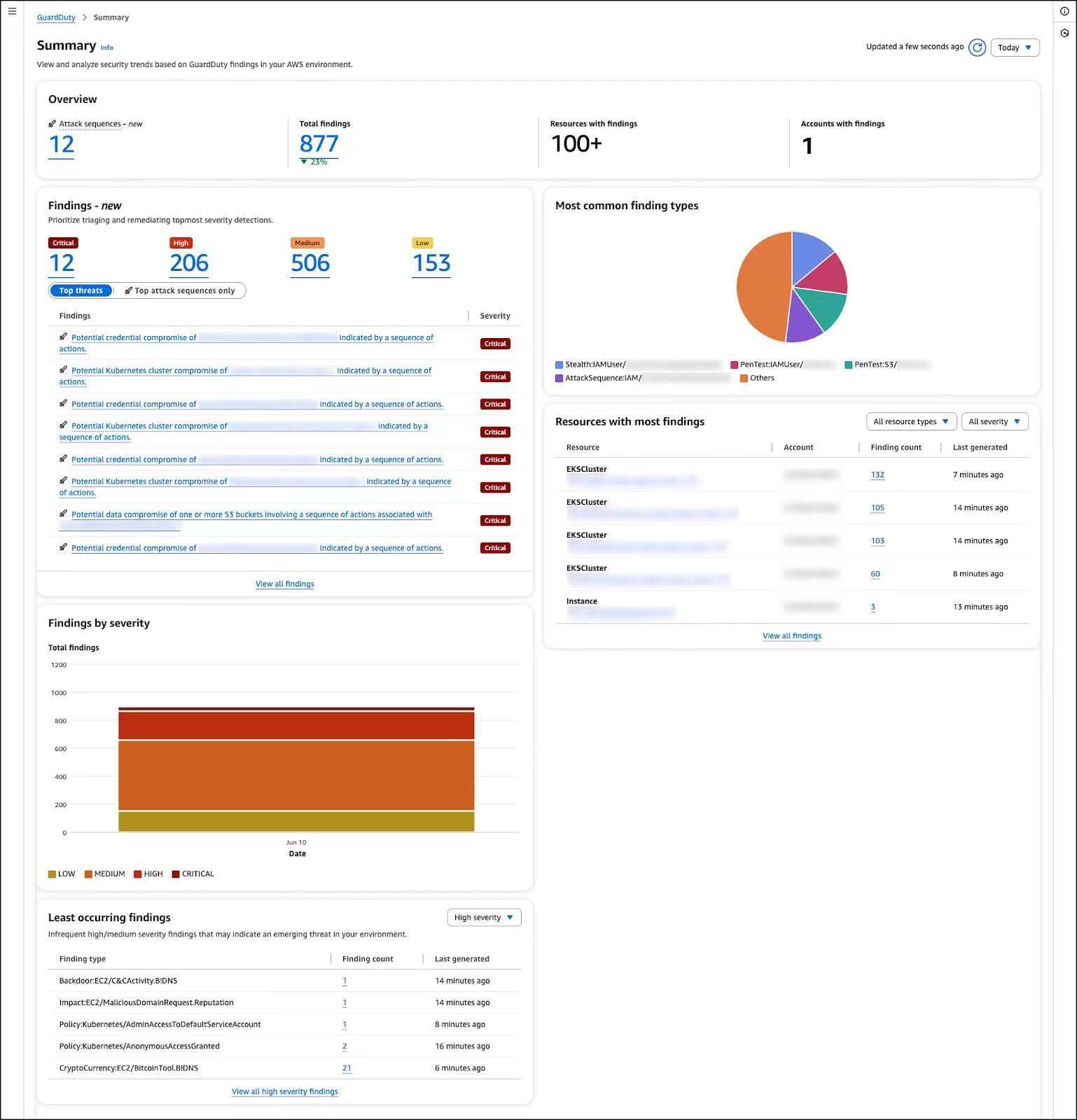

亚马逊云科技在EKS集群上扩展了GuardDuty的威胁检测能力,引入了新的运行时监控功能,这些功能使用托管的 eBPF 代理来检测容器级别的威胁。该更新允许客户通过分析直接来自 Kubernetes 数据平面的系统调用来识别可疑行为,例如凭证泄露、反向 shell 和加密货币挖矿。GuardDuty 加入了越来越多的云原生安全服务,这些服务通过托管集成而不是用户部署的代理将工作负载保护嵌入到基础设施中。

传统的基于代理的 Kubernetes 威胁检测长期以来一直受到批评,因为它增加了复杂性,需要提升权限,并增加了攻击面。代理很难在托管环境中部署,并且通常会消耗宝贵的节点资源。

像Orca Security和Wiz这样的供应商通过云 API 和快照而不是运行时钩子来集成,开创了无代理云安全。这种方法提供了广泛的可见性——跨虚拟机、容器、存储和 IAM 配置——但可能会错过需要 OS 级内省的实时行为。

GuardDuty 采取了一种混合方法。虽然仍然使用代理(部署到 EKS 集群的守护进程),但它完全由亚马逊云科技管理。客户不需要安装或维护代理,它运行在应用程序上下文之外,避免了边车或容器内部署。这种方法在容器级别上提供了更细粒度的运行时可见性。

像Falco和Cilium Tetragon这样的开源项目也探索了基于 eBPF 的威胁检测,提供了强大的能力,但需要手动部署、调整和持续维护。GuardDuty 为在亚马逊云科技生态系统内运维的团队抽象了这种复杂性。

该服务持续消耗系统级遥测数据,分析异常或恶意行为的模式,并将发现结果发布到 GuardDuty 控制台和 EventBridge,以便与事件响应工作流程集成。

这种遥测从数据平面流式传输,在数据平面中,它通过上下文(如 pod 元数据、镜像 ID 和命名空间)增强,并由 GuardDuty 的检测引擎进行分析。

亚马逊云科技声称,扩展后的遥测套件可以检测可疑的二进制执行、已知的加密货币挖矿工具、与威胁行为者的网络连接以及潜在的凭证泄露。

GuardDuty 的 EKS 扩展反映了一个更广泛的行业趋势:云提供商正在将威胁检测更深入地嵌入到他们的托管基础设施中,并提供内置的安全能力,减少对客户部署代理的需求。Microsoft Defender for Containers支持对 Azure Kubernetes Service (AKS)的无代理扫描,而 Google Cloud 的Security Command Center通过事件威胁检测(ETD)进行 Kubernetes 威胁检测。

这种转变并非偶然。2024年Kubernetes安全状况报告强调,复杂性和配置开销仍然是采用 Kubernetes 安全解决方案的主要障碍。在这种情况下,GuardDuty 的扩展威胁检测标志着向嵌入式、有主见的防御方向的转变——旨在减少摩擦,同时保留深度的运行时可见性。

原文链接: