《卫报》最近推出了安全消息传递,这是一个高度安全且用户友好的工具,旨在通过隐藏消息正在传递的事实来保护新闻来源。这个开源项目通过《卫报》移动应用的现有用户的日常活动来生成诱饵流量,实现了强大的合理推诿,即使他们的智能手机被扣押或受到威胁,也能保护消息来源。

这家媒体组织的目标是让举报人能够更安全地联系记者,依赖于一种保密的、开源的、匿名的消息传递技术,CoverDrop,由剑桥大学的研究人员和《卫报》的软件工程师共同开发。《卫报》主编Katharine Viner解释了这种方法与传统信息共享平台的不同之处,并写道:

安全消息传递背后的技术通过使通信与我们数百万常规用户发送和接收的其他数据无法区分,从而隐藏了消息传递的事实。通过使用《卫报》应用程序,其他用户实际上提供了“掩护”,帮助我们保护消息来源。

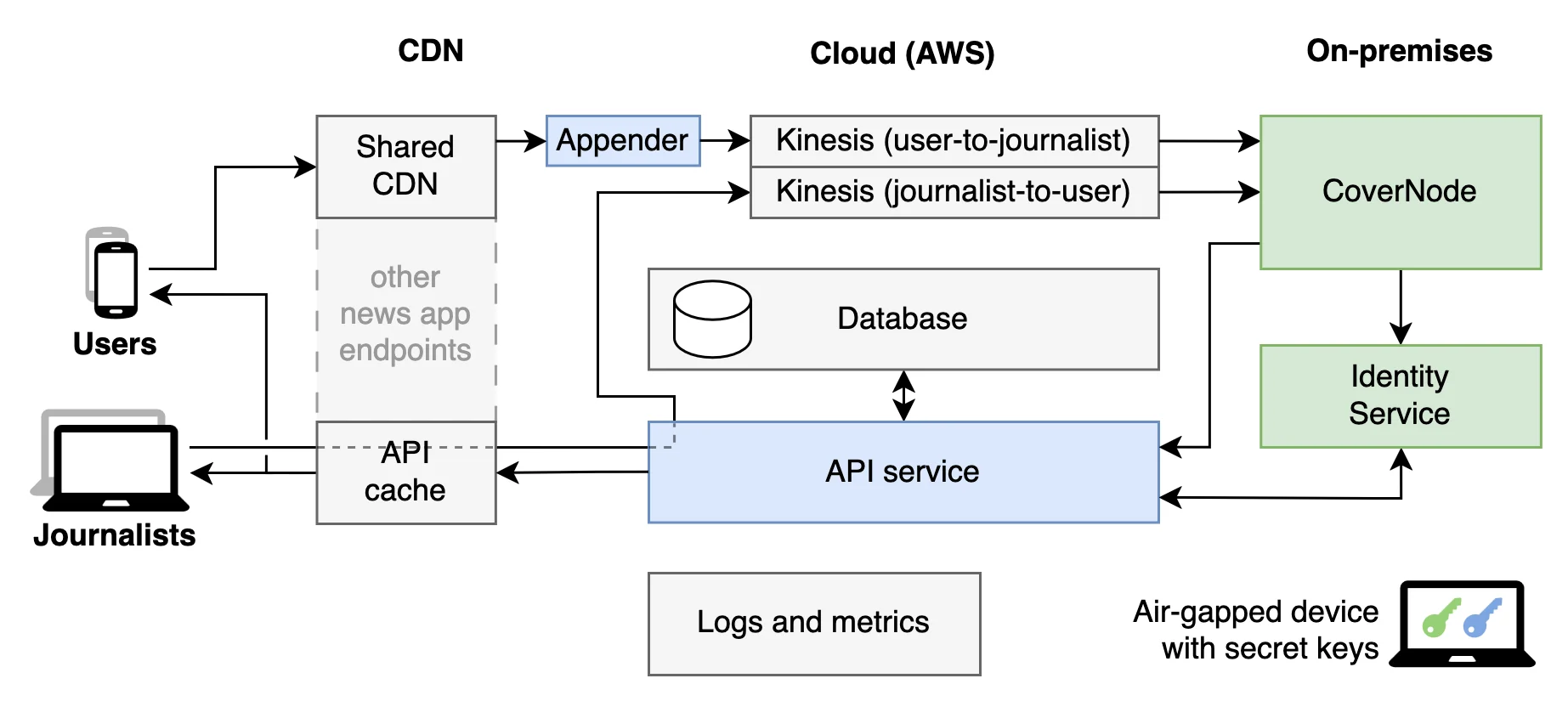

CoverDrop 系统由四个主要部分组成:新闻机构常规移动应用程序内的模块、部署在 AWS 上用于消息分发的不可信云 API、一套硬化的本地服务(CoverNode)、以及新闻机构记者使用的桌面应用程序。本地服务不允许任何传入连接,而是使用基于拉取的方法。

来源:《卫报》GitHub

CoverNode 是一个 Rust 应用程序,并充当混合节点,保证消息来源对记者和外部攻击者的匿名性。它解密所有传入消息的外层,提取包含的接收者标签和密文。

在 CoverDrop 的实现中,新闻机构应用程序的每个副本都与该新闻机构的服务器交换少量加密信息。这些消息包含无意义的密文,应用程序将所有消息填充到相同的长度,使所有移动应用程序的用户看起来都像是举报者,帮助隐藏泄露敏感信息者的真实身份。《卫报》今年已经为数百万人安装了这一功能。正如工程团队解释的那样:

当消息来源为记者撰写消息时,他们的消息加上自动生成的公钥,使用记者的公钥进行加密。然后,该密文被替换为常规掩护消息之一。消息来源和掩护消息都以相同的方式加密,长度相同,并且在同一时间发送。因此,从网络观察者的角度来看,它们无法区分。

记者也可以回复这些消息,因为它们包含了消息来源的公钥。由于用户应用程序上的消息存储库在同一时间被修改,大小相同,并且无论它们是否包含真实的消息,如果用于安全通信的设备被查获,在不知道解密密码的情况下,将不会显示此类使用的证据。

该团队最近发布了一份白皮书,描述了该设计和实现,该设计基于剑桥大学研究人员在2022年PETS上提交的原始研究论文。

虽然为最终用户和举报者提供了简单的用户体验,但开源解决方案可以防止对手试图确定给定人员是否可能与记者联系,这一行为本身可能就是一个危险信号。在剑桥大学的公告中,研究团队承认 CoverDrop 的开发始于爱德华·斯诺登(Edward Snowden)泄露机密文件、揭露全球监控计划存在的数年之后。

在一个流行的Hacker News帖子上,一些用户仍然强调使用与消息来源无关的设备的重要性。《卫报》的员工软件工程师 Sam Cutler 回复道:

目前,还没有分享照片或文档的功能,但计划包括 SecureDrop 的切换机制,允许将上传的文件与现有的对话进行链接。CoverDrop 的源代码可以在 Apache License 2.0 下的 GitHub 上找到。

我当然建议读者不要使用工作电话(...)我应该补充说,我们做了一些基本的检测设备,这些设备已经扎根或处于调试模式,并在用户继续使用之前会向他们发出警告。我对我们能做些什么来检测 MDM 软件很感兴趣,但我担心它可能变成一场猫捉老鼠的游戏,所以人们最好不要使用工作设备。

目前,还没有分享照片或文档的功能,但计划包括SecureDrop的切换机制,允许将上传的文件与现有的对话进行链接。CoverDrop 的源代码可以在GitHub 上以 Apache License 2.0 许可下找到。

原文链接:

https://www.infoq.com/news/2025/07/secure-messaging-coverdrop/