最近,云原生计算基金会(CNCF)技术指导委员会(TOC)宣布接收 Kubescape 为孵化项目。Kubescape 为 Kubernetes 环境提供了从开发到部署的全方位安全覆盖。用户可以通过 CLI 工具和 Kubernetes 操作符来使用它。

这一消息是在CNCF官方博客和ARMO公司的博客上发布的。其中,ARMO 是 Kubescape 的母公司。

在 2021 年发布之初,Kubescape 只是一个为了满足NSA-CISA Kubernetes加固指南要求的 CLI 扫描工具。现在,它已经发展成为一个完备的安全平台。

在第一个版本中,Kubescape 检查集群和工作负载的配置设置(如 Helm、YAML、RBAC 等)是否符合 NSA-CISA Kubernetes 加固指南。经过不断发展,该项目进一步满足了 Kubernetes DevOps 和网络安全社区日益增长的安全需求。

现在,Kubescape 可以执行配置扫描,提供加固建议,以及依据流行的安全框架(如MITRE ATT&CK和Kubernetes CIS基准)进行漏洞扫描。它还提供了基于 eBPF 的可达性分析、Kubernetes网络策略建议和基于异常的威胁检测。

在底层,Kubescape 使用Open Policy Agent来验证 Kubernetes 对象是否满足Kubescape Regolibrary项目的要求。它使用Grype进行镜像扫描,使用Copacetic为镜像打补丁,并将Inspektor Gadget用于 eBPF。用户可以将 CLI 扫描结果转换为 HTML 或 PDF,导出为 JSON、JUnit XML 或 SARIF,或者提交到云服务。

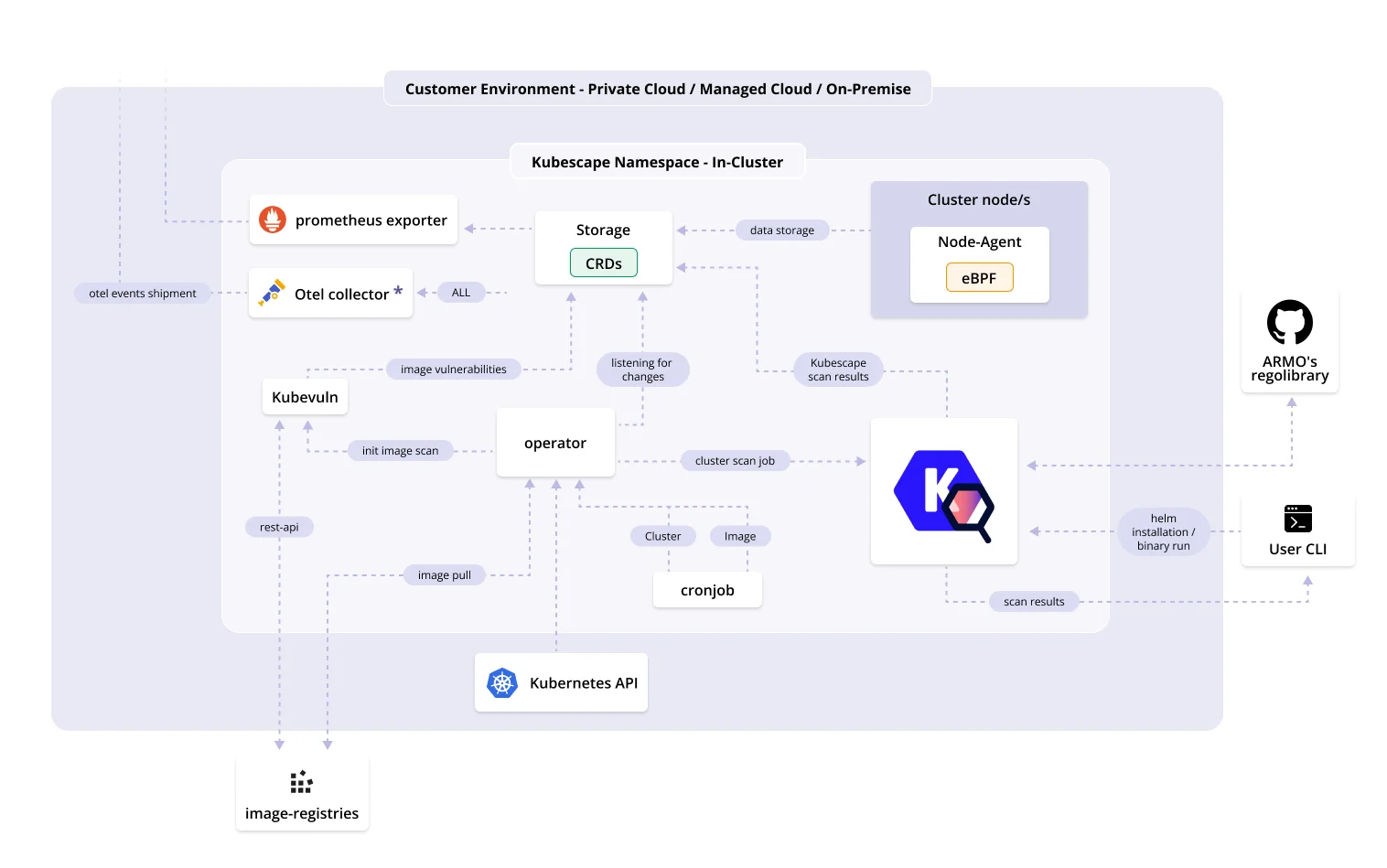

图片来源:Kubescape GitHub项目

Kubescape 集成了 IDE、CI/CD 管道(如Kubescape GitHub Action)和监控系统(如 Prometheus)。它还使用Kubernetes操作符提供了集群内安装支持。

在谈及这份公告时,ARMO 公司 CTO 兼 Kubescape 核心维护者Ben Hirschberg表示:

我们选择与 CNCF 合作,是因为他们有一个充满活力的社区,有活跃的贡献者和用户,而且有清晰的项目毕业路径。我们的团队成员也参与了 CNCF 的一些工作,这在我们的决策中也发挥了关键作用。

CNCF 重视云原生技术,有强大的社区,这使其成为 Kubescape 的理想家园。

Kubescape 已经有一些值得注意的应用案例,包括英特尔的安全优先、亚马逊云科技的安全培训、Bitnami的helm图表安全改进以及Energi Danmark的 CI/CD 管道集成。

在Hacker News上讨论这些安全扫描工具的有效性时,一位 GitHub 前安全产品 PM 在评论中做了一个很好的总结:

总的来说,我认为它们是出于好意,而且也很有用,但那并不是万能的——它们并不能捕捉到任何你没在找的东西,它们只会让你更容易补救/解决你已经知道的问题。

到目前为止,Kubescape项目在 GitHub 上已经获得了 10.6k 个星标。感兴趣的用户可以阅读贡献指南,以及从Kubscaping告示牌上查看当前存在的问题。