编者按:本文节选自华章网络空间安全技术丛书《物联网渗透测试》一书中的部分章节。

IoT 移动应用威胁建模

在下一个威胁建模演练中,我们将对 DVR 系统中的 IoT 移动应用进行分析。代理商和不同的 OEM 为 DVR 系统(和 IoT 中的其他系统一样)开发了多套移动应用。出于演示的目的,我们只分别选择了一款 Android 应用和一款 iOS 应用进行威胁建模。

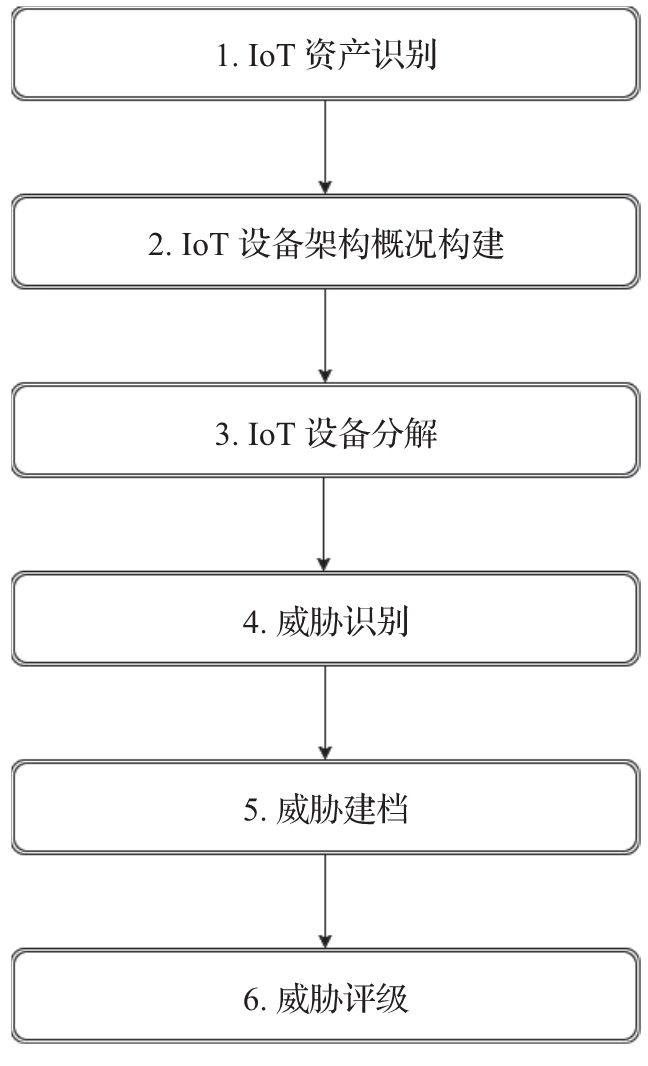

测试流程

在前面的章节中,我们已经绘制了很多数据流图,本节中我们将继续使用微软威胁建模工具 Threat Modeling Tool 进行图表绘制。

步骤 1 架构概况构建与分解

与之前绘制图表的步骤类似,这里我们直接展示构建完成的数据流图,其中包括了移动应用中的所有已知资产。图 1 是移动应用的数据流图。

可以看到,应用每次查看账户信息和摄像头视频时,都需要与第三方厂商的云平台建立连接,即使用户与 DVR 系统处于同一网络中。而远程访问 DVR 系统所需的用户名和口令就存储在移动设备中。在这里,我们尚不清楚同应用厂商后台系统通信时如何存储或发送这些数据。带着这些疑问,我们开展下一步工作,进行威胁识别。

图 1 DVR 系统移动应用数据流分解示意图

步骤 2 威胁识别

攻击者可以利用移动应用进行以下操作:

监视 API 调用。

访问移动设备中的本地资源。

泄露用户敏感信息。

定位在移动设备中以明文存储的用户敏感信息。

通过 SQL(ite)注入漏洞转储数据库中的数据。

通过 WebView 控件的 JavaScript 接口实现任意脚本执行。

获取其他用户账户的访问权限。

在厂商的云平台环境中追踪用户。

访问存储在设备上的摄像头回放视频。

删除摄像头回放视频。

篡改用户信息。

在未经认证的情况下为摄像头添加共享用户。

建立永久会话,该会话具有持久访问权限不会过期。

截屏并发送给第三方。

步骤 3 威胁建档

接下来,同之前的工作类似,我们将选取部分威胁用例并形成文档,评估其风险等级,见表 1~表 3。

威胁 1

表 1 威胁 1

威胁 2

表 2 威胁 2

威胁 3

表 3 威胁 3

|威胁描述|攻击者在未经认证的情况下为摄像头添加共享用户|攻击技术|攻击者利用 CSRF 漏洞向被攻击者发送请求,自动添加共享用户|

|-|-|

|威胁目标|移动应用|对抗措施|使用 anti-CSRF token|

步骤 4 威胁评级

从表 4 中选择某种威胁并评估其风险等级。

表 4 威胁风险等级评定表

威胁风险等级:攻击者访问在移动设备中的本地资源

在移动领域中,常见威胁都与数据以及数据的存储和传输方式有关。因此,除非该漏洞能够对大量用户造成影响,或者导致泄露大量用户数据,否则移动应用漏洞风险一般相对较低。在对移动应用的测试过程中,移动应用的漏洞基本不会导致攻击者获取服务器或者移动设备的 shell。

图书简介:https://item.jd.com/12623610.html

相关阅读

评论