内鬼难防。

真正危险的威胁,往往不是半夜翻墙的黑客,而是早上刷门禁、打卡上班的“自己人”。员工、外包、合作伙伴都有合法的访问权限,他们根本不需要“攻破”安全体系,因为他们本身就是安全体系的一部分。你可以砸下几百万做防火墙、入侵检测系统,但这些东西拦得住外部攻击者,却拦不住一名内部人员,带着你的数据大摇大摆地走出大门。

这次,连全球顶尖的网络安全公司 CrowdStrike 也栽在了“自己人”手里。

25000 美元卖一张截图,换来一场牢狱之灾

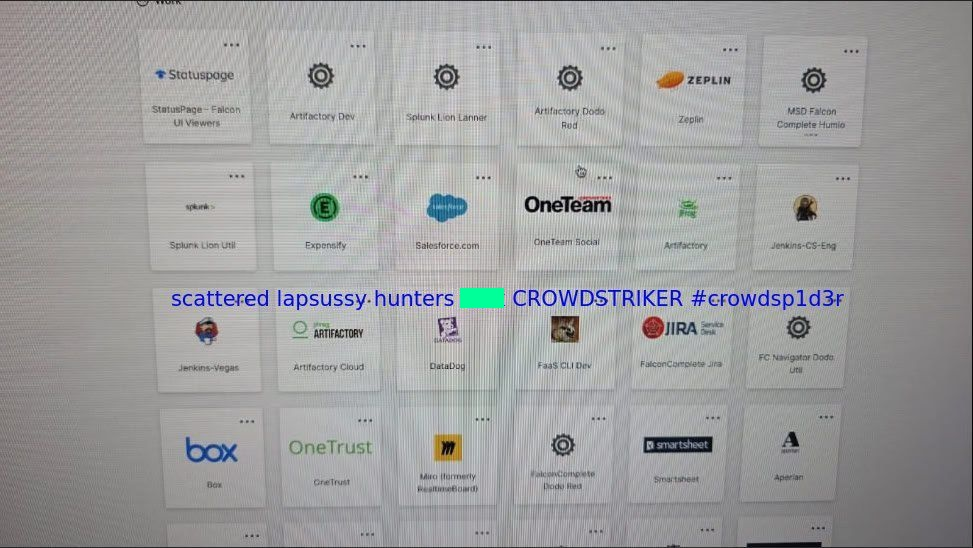

最近,一个名为 Scattered Lapsus$ Hunters 的黑客联盟,在其 Telegram 频道上发布了一组自称来自 CrowdStrike 内部仪表盘的截图。

截图中包含了指向公司资源链接的仪表盘,其中最引人注目的是 Okta 单点登录 (SSO) 面板。简单来说,SSO 是员工访问工作应用程序的主要登录页面。

一开始,黑客在 Telegram 上声称,他们是通过利用第三方供应商 Gainsight 的漏洞,获得了 CrowdStrike 的访问权限。Gainsight 是一家为 Salesforce 客户提供客户数据跟踪与管理服务的公司。此前,Scattered Lapsus$ Hunters 就对外宣称,曾从多家使用 Salesforce 管理客户信息的企业中,窃取超过 10 亿条记录。

不过,随着这个截图被公开,一笔“明码标价”的交易也随之浮出水面。

Scattered Lapsus$ Hunters 是由多个知名英语区网络犯罪团伙拼合而成的联盟,其中包括 ShinyHunters、Scattered Spider,以及最早那支 Lapsus$ 组织。这个组合以高超的社会工程攻击闻名,通过话术和诱导,让目标主动交出登录凭证、授予远程访问权限,或者顺手点掉身份验证请求,从而轻松绕过传统安全防线。

ShinyHunters 在 21 日对 BleepingComputer 表示,他们曾以 25000 美元(折合人民币 17.7 万)的价格收买一名 CrowdStrike 员工,希望换取对公司内部网络的访问权限。该内部人员不仅拍了屏,还被指向对方提供了身份验证 Cookie,这种 cookie 是用于保持网站登录状态的小型数据文件。

随后,CrowdStrike 予以证实,确实有一名员工曾将内部系统截图分享给外部威胁方,该员工也因此已被解雇。

“上个月,经过内部调查,我们发现并解雇了一名可疑内部人员。调查结果显示,他曾对外分享自己电脑屏幕的照片。”

但 CrowdStrike 一再强调,自始至终自家系统并未遭到入侵,并未说明这名内部人员的具体动机,仅表示“我们已将此案移交相关执法机构处理”。

虽然 ShinyHunters 黑客组织也表示,那些权限他们还没来得及使用就被发现了,但这起事件也把一个让企业安全负责人夜不能寐的现实摆在台面上:系统再牢靠,人心依旧是“最大变量”。在那些工资不高却握有敏感权限的岗位上,一次动心的收买、一处监管的盲区,就足以把一家公司推到风险悬崖的边缘。

Snowflake 的高级红队工程师 Graham Helton 就在 X 上半开玩笑地说:与其花 30 万美元去买一个远程代码执行漏洞(RCE),不如花 1000 美元,用一种更“人性化”的方式,直接收买一个有维护权限的外包人员,让他把你的 SSH 公钥塞进服务器里。

全球大厂抢着招“内鬼分析师”?

CrowdStrike 公司还重新发布了“内部调查分析师”的招聘职位。

内部调查分析师岗位要求部分截图

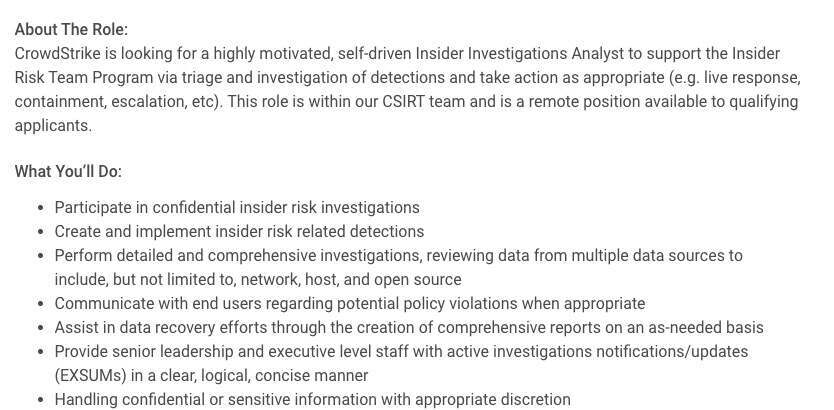

CrowdStrike 正在寻找一位积极主动、自我驱动的内部调查分析师。

工作内容包括:参与保密的内部风险调查;创建并实施内部风险相关的检测措施;进行详细全面的调查,审查来自多个数据源的数据,包括但不限于网络、主机和开源数据源;在适当的时候,与最终用户沟通潜在的政策违规行为;根据需要,通过创建综合报告来协助数据恢复工作。以清晰、合乎逻辑、简洁的方式向高级领导层和执行层员工提供正在进行的调查通知/更新;谨慎处理机密或敏感信息......

从 CrowdStrike 的岗位描述来看,“内鬼分析师”既要看得懂网络、终端、云环境里的各种日志和安全告警,也要有基本的调查和证据意识,知道怎么还原事实、写清楚报告,还要敢于并及时和当事员工沟通潜在违规行为。

这方面招聘需求并非孤例,粗略搜索就能看到,Anthropic、黑石集团、德勤、北方信托、OpenAI、塔吉特及 TikTok 等企业均在招募过这一领域的专业人才。

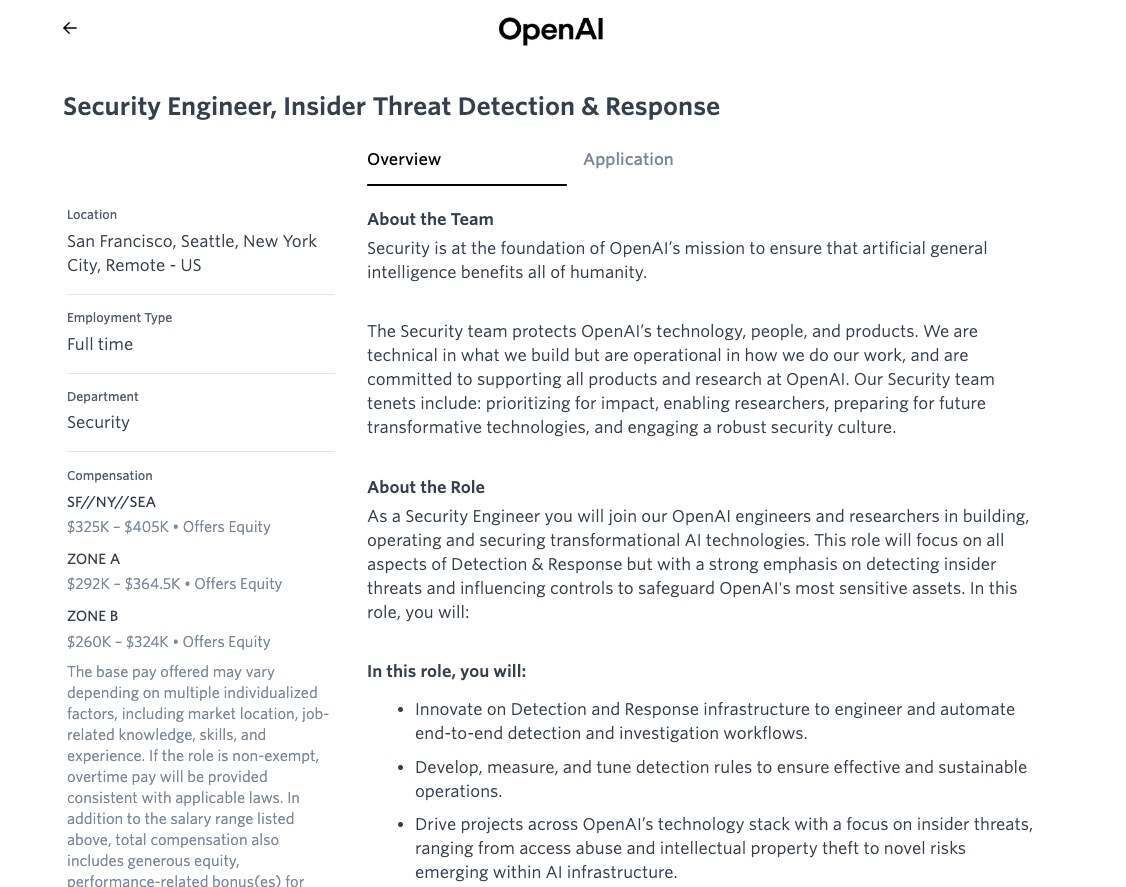

按 OpenAI 的公开招聘来看,这类“内鬼分析师”岗位在美国的大致薪酬已经来到年薪三十多万美元、最高接近四十万美金的级别(折合人民币约 210 万~280 万),还会配股权激励。

其中部分岗位侧重网络安全或者软件工具应用,另一些则聚焦“政策违规、兼职行为及声誉风险”。

资产管理巨头黑石集团这样描述其岗位职责:运用“先进的行为检测技术”,通过“内部威胁管理平台、数据防泄漏系统、用户实体行为分析工具及其他监控手段,立足邮件、终端、网络及云环境开发调查”。

“没法给‘人’打补丁”

构建稳健的内部威胁框架绝非易事,信任、忠诚度及企业文化等“禁忌”问题常让 CISO 感到难以入手。而攻击者广泛使用凭证窃取和身份盗用等手段,包括“外部人员”伪装成“内部人员”实施入侵,导致问题变得更加复杂。

在接受外媒采访时,来自 Sysdig 公司的 Crystal Morin 提到,“内部威胁分析往往需要细致入微的判断力,这显然无法简单通过编程形式的检测警报或者 AI 驱动的分级处理来解决……异常数据下载可能意味着数据外泄,但更大概率意味着员工在为差旅途中的离线工作做准备。我们没法给人打「补丁」,只能设计分层协作的安全与文化策略,以期同时保护员工与组织。”

另一家安全公司 Netskope 的 CISO James Robinson 也曾指出,他个人最推崇两套能够降低内部威胁风险的框架体系方案:“其一是英特尔公司近期更新的经典框架,其职能角色分类方式极具实用价值”,其二则是 INSA 内部威胁分委会采用的框架体系。

他强调了预防措施的重要性,并指出“应与其他团队协作,了解可能触发内部威胁的重大事件……若能分层管理不同的访问权限组,并在试用期、合同类型、通知期等阶段动态调整人员风险分组,此类信息将极具价值。”

Robinson 还补充称,“落实内部威胁防范计划时,最关键的是教育和沟通。这不仅能够规避意外发生的内部风险,更具有深远的安全价值。应当确保……计划自管理层到基层均易于接纳,将全体员工团结为有效的安全合作伙伴。”

“在技术框架方面,零信任是应对内部风险的最佳基础方案……其核心目标是为每位用户提供恰到好处的访问权限,在完成工作的同时持续验证权限归属。具体来讲,随着企业项目的启动、演进与结束,应以同等高效的方式撤销权限以加强管控。”

零信任安全公司 Zscaler 负责人 Tony Fergusson 也对此表示认同。在 CrowdStrike 事件发生前,他就曾接受内部威胁专题报道的采访,强调“随着攻击者更多利用现有资源保持存续,并借助可信站点隐匿自身行踪,正常登录正替代暴力破解成为新的主流系统入侵方式。如今几乎每次攻击都会呈现出内部攻击的特征,让企业难以分辨攻势到底来自内部抑或外部。”

“通过零信任架构在环境中植入信任机制,有助于最小化攻击路径;同时配合负信任机构制造干扰,即有望构成正确的防护方向。我们必须大幅提升对恶意行为的检测能力,毕竟如今的攻击者不惜收买员工以泄露数据或者换取浏览器中的认证 cookies……”

原文链接: