亚马逊云科技最近推出了 AWS Network Firewall 代理的预览版,这是一种用于代理管理和部署的托管服务。据该公司称,此服务使客户能够更专注于管理其 VPC 出站(outbound)访问的安全策略。

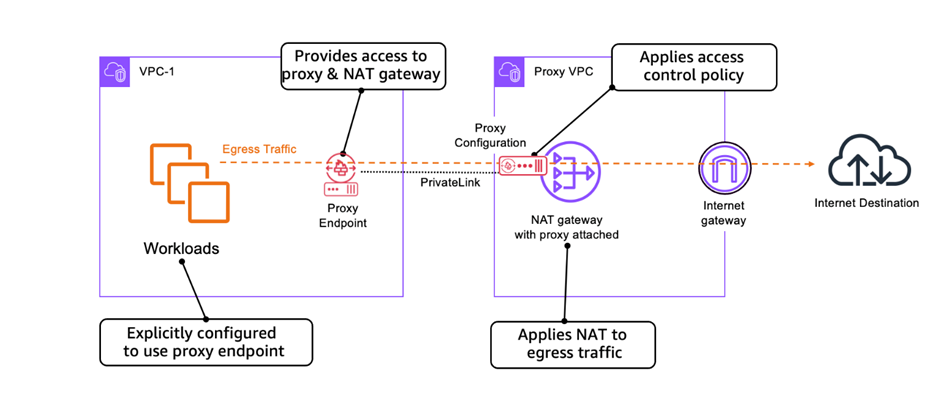

Network Firewall 代理与 NAT Gateway 服务集成,后者在 VPC 内运行,并处理外出流量的 IP 地址转换。用户的应用程序可以通过由AWS PrivateLink提供支持的、针对代理的特定 VPC 接口端点,从本地和远程 VPC 连接到该代理。

(图片来源:AWS Network & Connectivity的博客)

与传统的透明防火墙不同,此代理通过处理 HTTP CONNECT 请求并代表应用程序建立连接来检查网络流量。它采用按顺序的三阶段模型评估流量:

PreDNS:在代理解析目标域之前进行评估。

PreRequest:在代理将请求发送到目标之前进行评估。

PostResponse:在代理从服务器接收到响应后进行评估。

每个阶段都可以应用访问规则;如果流量在早期阶段被阻止,则不会触发后续阶段,从而优化处理效率。

用户可以配置 Network Firewall 的代理以拦截 TLS 或允许 TLS 直接通过而不做处理。若启用 TLS 拦截,代理会为目标地址生成证书,使其能够检查 HTTP 层内容并应用策略。然而,工作负载必须信任代理的证书颁发机构。相反,当拦截被禁用时,会在工作负载和目的地之间直接建立端到端加密隧道,防止代理解密有效载荷并将策略执行限制于如 DNS、IP 地址或 SNI 等未加密的元数据。

在架构上,该服务支持分布式(每个 VPC)和集中式模型。在集中式设置中,工程师可以利用 Transit Gateway 或 Cloud WAN 将来自多个 VPC 的出口流量路由到单一代理端点,显著减少修补和扩展传统自托管 Squid 集群的管理“负担”。然而,正如 Ivo Pinto 在LinkedIn帖子中指出的那样,一个关键限制是该代理仅适用于 HTTP/HTTPS 流量,使其成为一种专业工具而非通用的网络防火墙。

在关于 Network Firewall Proxy 的博客文章中,作者写到:

Network Firewall 代理可用于保护来自本地 VPC、远程 VPC 甚至企业内部来源的流量。只要你的工作负载能够连接到代理端点,就可以使用代理服务。请注意,流量只能通过端点到达代理。如果你只是将流量路由到 NAT 网关,则不会对流量应用代理策略。

目前,该服务在East Ohio AWS AWS区域提供预览版。Kayesee 在 Reddit 讨论帖子中评论说:

最好先尝试一下。在公共预览阶段它是免费的。实际上,这是一个托管的显式前向代理。你可以为来自特定位置(例如 VPC、账户或 CIDR)的流量配置针对特定网站的白名单/黑名单规则。工作负载需要能够感知代理(显式的)。

最后,关于该代理的更多详情可以在文档页面找到。

原文链接:

AWS Launches Network Firewall Proxy in Preview to Simplify Managed Egress Security