近日,网络安全公司 Positive Technologies披露,F5 网络的BIG-IP ADC产品存在一个严重和高危安全漏洞。利用该漏洞,攻击者有可能完全控制目标系统。

据悉,F5 BIG-IP 软件和硬件解决方案的用户有政府、财富 500 强、银行和服务提供商以及知名科技公司(包括微软、甲骨文和 Facebook 等)。BIG-IP 设备可以为组织提供应用程序加速、负载均衡、SSL 卸载和 Web 应用程序防火墙等功能,因此堪称当前最受欢迎的网络产品之一,并被广泛应用于全球各地的政府网络、ISP 的网络、云服务提供商的数据中心以及众多企业网络中。此外,F5 还在官网称“财富 50 强中的 48 家企业都在使用 BIG-IP 设备”。

通过使用Shodan搜索引擎扫描,研究者发现有近 8400 台易受攻击的 BIG-IP 设备暴露在互联网上,其中 40%位于美国。

然而,还有 19%的产品分布于中国,大约为 1600 台。简言之,中国有近 1600 台 F5 BIG-IP 产品受该漏洞影响,非常容易遭受攻击。

漏洞详情

据了解,Positive Technologies 的安全研究人员 Mikhail Klyuchnikov发现这个安全漏洞,并报告给 F5 公司。

这个安全漏洞被称为“远程代码执行”漏洞(即 RCE 漏洞),它主要影响 BIG-IP 的 TMUI 配置实用程序。

目前,该漏洞编号为 CVE-2020-5902,CVSS 评分为 10,即最严重的安全漏洞等级。

Klyuchnikov 说,“远程攻击者利用这个漏洞可以访问 BIG-IP 配置实用程序,无需授权,即可进行远程代码执行(RCE)。”

漏洞危害

攻击者无需有效凭证即可攻击设备,并且一次成功的漏洞利用允许攻击者创建或删除文件、禁用服务、劫持信息、运行任意系统命令和 Java 代码、完全侵入系统。

不过,为利用这个安全问题,攻击者必须将恶意制作的 HTTP 请求发送到托管 TMUI 的服务器来进行 BIG-IP 配置。

F5 还表示,处于 Appliance 模式的 BIG-IP 也容易受到攻击。这个问题未在数据平面上暴露,仅控制平面受到影响。

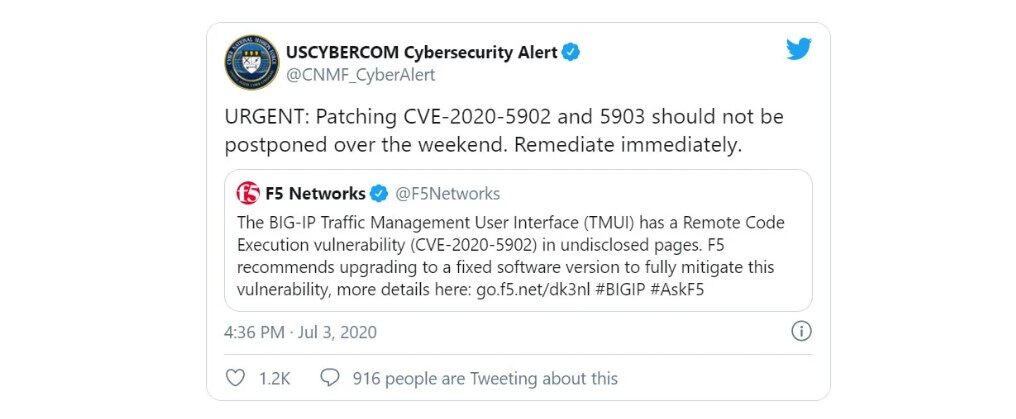

由于该漏洞的严重性,美国网络司令部 7 月 3 日发布推文,催促 F5 用户紧急修复它们的设备,“请立即给 CVE-2020-5902 和 5903 漏洞打上补丁,不要拖到周末”。

而CVE-2020-5903则是由 Klyuchnikov 发现的另一个安全漏洞——XSS,即跨站脚本攻击。据了解,攻击者利用该漏洞可以进行远程 JavaScript 代码执行来完全破坏 BIG-IP 系统。

安全建议

针对 CVE-2020-5902 和 5903 漏洞,F5 发布了两份安全公告:《K52145254: TMUI RCE vulnerability CVE-2020-5902》和《K43638305: BIG-IP TMUI XSS vulnerability CVE-2020-5903》。

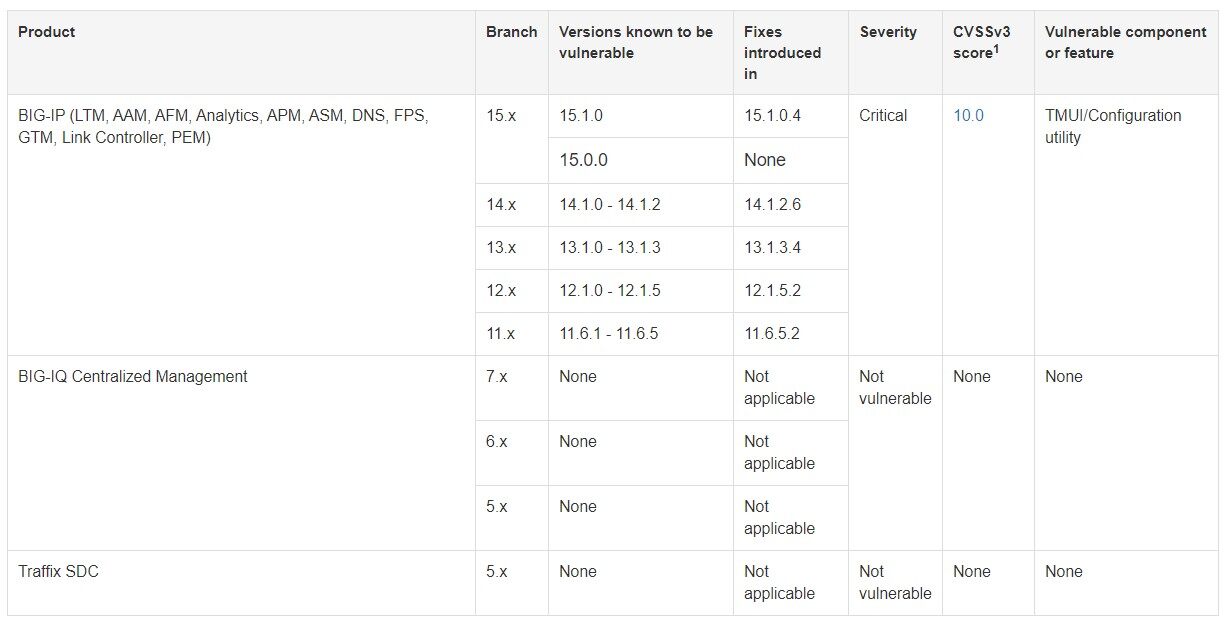

其中,对于 CVE-2020-5902 漏洞,用户可按照表 1 进行升级;

表 1

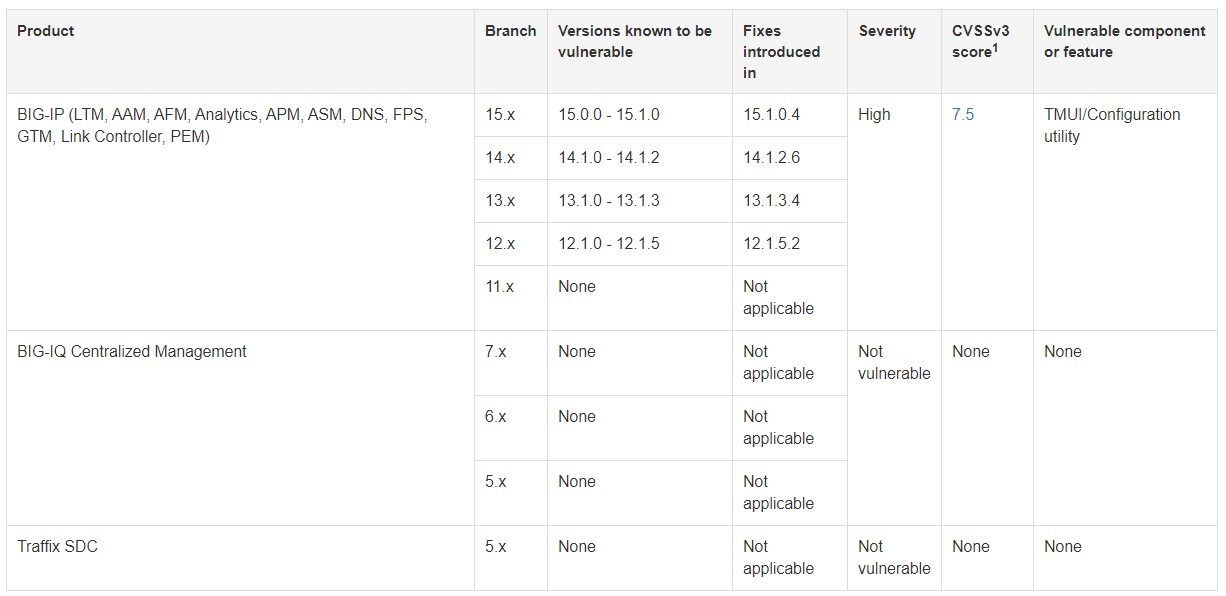

对于 CVE-2020-5903 漏洞,用户可按照表 2 进行升级。

表 2

对于不能立即升级补丁版的用户,F5 还提供了临时迁移措施,其中涉及影响所有网络接口、自身 IP 或管理接口的设置修改。

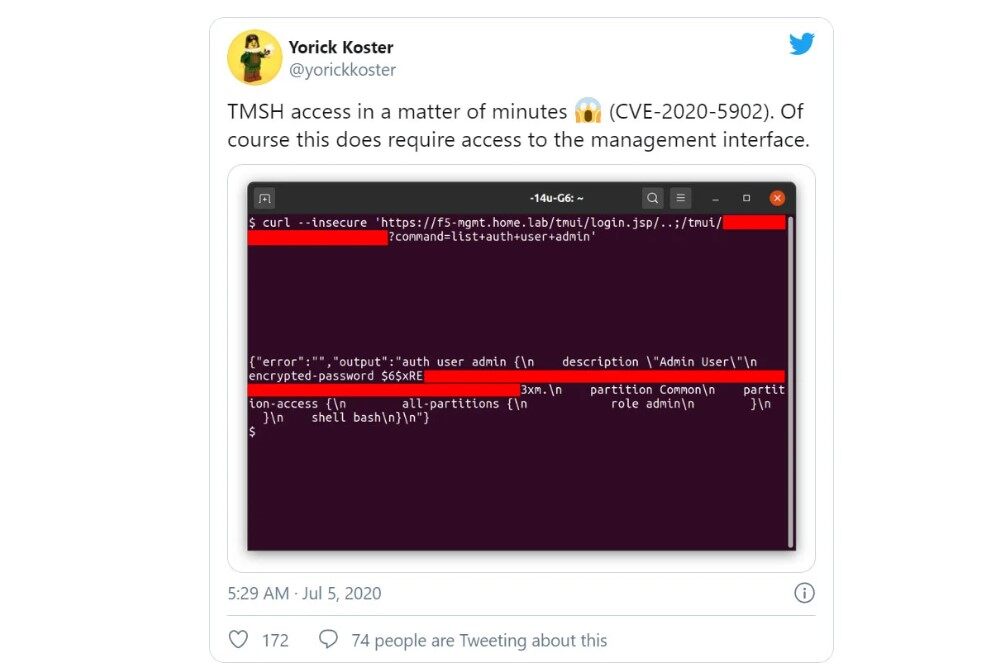

为说明在这些设备上泄露数据和执行命令有多容易,许多网络安全研究人员已经开始公开发布 F5 BIG-IP CVE-2020-5092 的漏洞利用详情。还有研究者创建了一个 GitHub repository(存储库),该存储库列出了执行各种任务的 PoC。

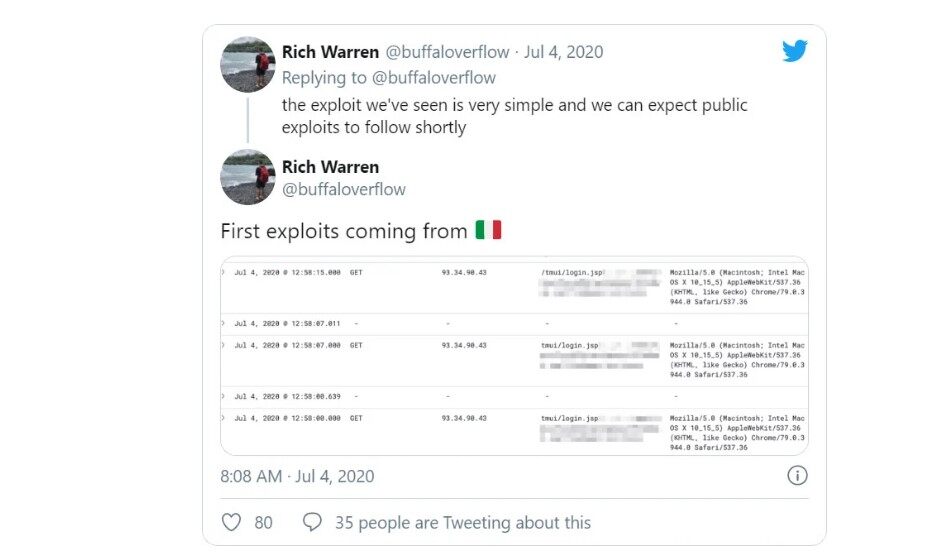

而 NCC 集团的 Rich Warren 已经看到尝试利用 F5 BIG-IP 设备漏洞发起的远程攻击活动。

毫无疑问,无论是 APT,还是 state-sponsored actors、勒索软件运营者等,它们都可能利用此漏洞实施攻击,入侵系统,获取数据。因此,请立即修复漏洞!

评论