云原生和云工作负载的演进

云计算发展之大成,来自于处理器、存储、网络等几个关键计算要素的交替迭代进步;而云计算的部署使用模式,跟历史上的交流电和自来水一样,目标是把计算能力发展成随用随取的市政资源。这将是 IT 基础设施的一次变革,其颠覆性发展,带来了使用“云原生”应用的需求,也带来了对安全机制“云原生”的需求。

“云原生(Cloud Native)”一词,经常被作为形容词定语,冠在不同子领域名词前面,引来了很多理解上的困惑。从云租户的视角来看,他们关心的是要运行于云上的应用和业务,以及最重要的,要付多少钱。因此,如果以业务、应用作为讨论的基础,那么宽泛的说,“云原生”描述的是充分利用原生云能力(自动扩展、无中断部署、自动化管理、弹性,等等)来进行应用设计和部署的方法。在这个形而上的框架下,微服务、容器技术、云数据库技术、K8S、弹性搜索、遥测(Telemetry)等,都是形而下的技术。

简单的把原有企业网的环境和虚机迁移到 IaaS 云里,或者把原有单一应用(monolithic application)直接打包到虚机里运行,乃至做些 API 对外提供接口,这些做法离云原生都还远。为了实现“云原生”属性,云应用需要在发布、服务方式、随需弹性、数据和工作负载(workload)管理等多方面都重新构建。

所谓工作负载,是对运行应用所需要的资源和进程的抽象化定义。最初的工作负载形式就是物理服务器。随着 IDC 走向虚拟化,工作负载演进为虚拟机形式。到今天,云服务中容器成为工作负载的主流,而正在出现和发展的工作负载新形式 Serverless(无服务程序),直接对应用 run-time 虚拟化,改变了传统意义上的服务进程监听-运行模式,是更加精细粒度的瞬态工作负载(ephemeral Workload)。

可见随着云计算和云原生需求的发展,云工作负载的形式越来越抽象灵活,同时其部署和运行的生命周期也可越来越短。多种形式和生命周期的云工作负载会长期共存,目前并没出现彼此淘汰的情况,同时这些演进和共存,也使得抽象化定义很有必要。

云原生带来的云安全领域变化

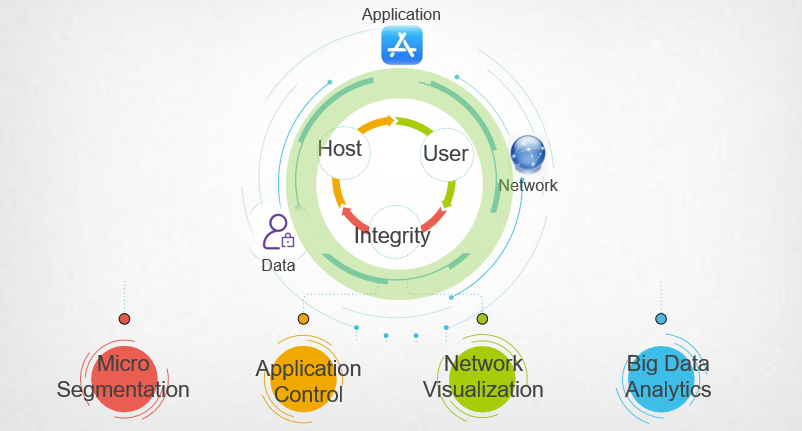

安全机制一直是跟随 IT 基础设施和业务来为其服务的,云安全也不例外。其保护的对象就是面向访问和使用云系统、云应用的流程机制。与传统企业网络安全机制显著不同的是,云安全的管理责任由云运营商和用户共同分担。更重要的是,传统物理边界变得模糊后,安全不再围绕企业数据中心和终端来设计部署,安全边界也不再是数据中心边缘和企业网边缘的某个盒子。在云计算时代,应该基于以数据为中心(Data-centric)的原则来部署安全,关心的问题应该是:谁,能访问什么业务和数据,应该授予何种访问权限,为什么需要这些权限,在授权范围访问是如何进行的,等等,而不再是“业务在哪里”和“边界在哪里”。换句话说,传统安全边界变成了无处不在的边界能力——动态创建、策略强化、权限管控、安全访问。

云原生环境对安全在业务、管理和部署上的关键要求包括:

(1) 云业务持续不断的交付要求,需要持续不断的安全保障。亚马逊、沃尔玛等级别的云用户的更新部署要求可达每日数百次,弹性和无中断成为标配要求,因此安全必须也做到轻量化、持续不断,并嵌入部署工具中各个环节来确保成为“检查点”。

(2) 对工作负载(Workload)的安全防护是必须的,而且要随着工作负载的演进而不断演进。传统企业安全防护,端点、网络、边界,各个层级相对清晰,而云环境下,这些边界界限变得很模糊,承载计算的工作负载则是直面威胁的对象。因此,工作负载的安全,是一个需要横向保护多种负载,也需要纵向对每类负载深入做好保护的问题。

(3) 对多系统和混合栈的支持,以及自动化配置。云安全要考虑到云的公有、私有、混合等形态,也要考虑云工作负载的多样性和演进,同时还需要支持多种操作系统。而云应用带来的配置复杂度,让自动化要求在云原生的背景下有格外重要的意义。

从责任共享和云原生要求这两个角度出发,云安全产品可以简单直观的分成三大类:

第一类是对云原生要求不高的传统安全产品,比如防火墙、防入侵、端点安全、服务器监控、终端检测响应和SIEM等,云运营商可直接将第三方安全产品部署上云。

第二类是云运营商为配套云服务而提供的安全产品,也可称为“云运营商原生提供的安全(Native Cloud Security)”。常见的有威胁检测、云数据库安全、API安全、容器和工作负载安全、用户行为监控、合规与风险管理等。一般由运营商从第三方购买整合或自己开发。

第三类则是基于云原生应运而生的“新安全”产品和服务。与云天生具有较好的亲和力,比如云工作负载保护平台CWPP(Cloud Workload Protection Platform)、云安全态势管理CSPM(Cloud Security Posture Management)、云访问安全代理CASB(Cloud Access Security Broker)、微隔离Micro-segmentation,等等。

第一类是传统安全厂商的静态存量市场(搬一块少一块),第二类和第三类则是云安全市场的创新和整合频繁出现的地方,创业公司层出不穷,安全大厂并购频繁,云运营商也亲自下场买买买,因此这是安全厂商的机会所在。

CWPP 与 CSPM:数据面和控制面的分工与合作

CWPP 的能力集和分类

根据 Gartner 的定义,云工作负载保护平台 CWPP,意指在现代混合多云数据中心架构下,以租户的云工作负载为中心的安全机制。CWPP 是 IaaS 安全的关键环节之一,也是促进企业“上云”的保障。

时至今日,随着云工作负载保护在云计算中重要性的提升,CWPP 已经与传统大户——终端安全防护 EPP(Endpoint Protection Platform)分庭抗礼。2019 年全球的 CWPP 市场收入为 12.44 亿美元,在 2018 年 10 亿美元的基础上,增长超过 20%。三个最大的玩家分别是:趋势科技、赛门铁克和 McAfee,占一半的营收。

2020 年 4 月 Gartner 发布的 CWPP 市场指南对业界已经很熟悉的 CWPP 能力金字塔进一步精简,从最核心按重要性递减排序为八层:原有的文件加密和防病毒不再纳入:

(1)加固、配置和漏洞管理,

(2)基于身份的隔离和网络可视化,

(3)系统一致性保证,

(4)应用控制/白名单,

(5)预防漏洞利用和内存管理,

(6)服务器工作负载行为监测、威胁检测和响应,

(7)主机防入侵和漏洞屏蔽,

(8)扫描恶意软件。

不同安全厂商针对特定领域,聚焦一种或多种能力,这也造就了 CWPP 具体产品实现的不同基因。Gartner 据此把厂商分成七大类:广泛能力和多系统支持,漏洞扫描和配置合规,基于身份的隔离和可视化与管控,应用管控与状态执行,服务器行为监测和威胁检测和响应,容器和 K8S 保护,以及对 Serverless 的保护。其中,志翔科技的至明®智能主机安全响应系统产品(ZS-ISA),对服务器、虚拟机和容器都能监测和保护,并支持基于用户角色的精细管控 RBAC 和安全可视化,因此被归类为 CWPP 中的“基于身份的隔离和可视化与管控”。

CSPM:硬币的另一面

软件定义业务(Software Defined X)已经在多个领域流行,如软件定义网络 SDN、软件定义广域网 SD-WAN、软件定义边界 SDP 等。控制面和数据面分离,是 SDX 中的一个重要概念。比如 SDN 的模型中,网络策略在控制面计算并下发到数据(转发)面,数据面不用具备复杂计算能力,直接执行策略做转发即可。

控制面和数据面的分合逻辑关系,在处理器设计中有,在网络设计中有,在云安全中同样有。CWPP 和 CSPM 就是一对分别聚焦数据面和控制面的安全机制。CWPP 是对云工作负载进行保护,是对数据面的安全防护。CSPM 则聚焦控制面的安全属性,包括配置策略和管理工作负载、合规评估、运营监控、DevOps 集成、保障调用云运营商 API 完整性等等。当前几乎所有的云安全事件都涉及配置错误和管控失当,而涉及到 IaaS 和 PaaS 服务的配置复杂性和用户自助之普及,更凸显正确配置和合规的重要性,这就让控制面的安全机制变得越加重要。

CSPM 和 CWPP 是同一块硬币的两面,对于保障云应用的实际运行,密不可分。CSPM 负责在云运营商提供的基础工具之外,强化控制面的安全,检查和强化正确的配置;CWPP 负责数据面的安全问题,保护好各种云工作负载,两者配合的目的,都是为了云计算业务的正常开展和租户敏感数据得到妥善保护。实际上这种“策略配置检查-策略下发执行-业务过程防护”的逻辑,其内在哲学与通信网络中的做法完全一致。

数据面和控制面的云安全产品会融合组成解决方案来服务多种云和多租户。很有意思的是,从 CWPP 和 CSPM 的融合趋势来看,从 CWPP 往控制面发展的厂商很多,而反之则较少。笔者的解读是,CWPP 在操作系统、平台和网络层面有较多特性,属于“通才”基础能力,而 CSPM 往往是和某个云运营商在配置和 API 能力上深度绑定的。从通识教育向某个方向垂直发展,符合我们求知和教育的一贯做法,大学里大家都是先上公共基础课,再学专业基础课,最后本科高年级才到专业课。

云安全在中国:IaaS 和混合云的安全仍是重点

云计算市场的发展,在全球呈现出“美国”和“美国之外”两个板块的两极趋势。美国公有云和 SaaS 的发展,明显领先全球其他地区几个身位。中国的云计算和云安全市场,跟美国比存在较大差异,这其中有发展阶段的原因,建设习惯的原因,也有 IT 生态环境和竞争等原因。即使如此,我国在云计算整体大趋势上的发展,基本是与我国经济体量和发展水平对称的。

到 2019 年,我国云计算的市场营收,仍以 IaaS 为主,至今 SaaS 还没有广泛流行。在云计算的下半场,公有云+私有云结合的混合云仍然会是中国云市场主要形态。互联网公司布局公有云,传统行业客户出于政策监管考虑,会选安全性和可控性更强的私有云/专有云,并需要深度定制的方案和服务支持。

另一方面,无论中国还是美国,安全市场都看起来高度分散。美国 2019 年有 5000 余家安全企业,中国的对应数字是 3000 余家。随着云计算给信息基础设施带来的变革,加上 5G、物联网和传统产业数字化(产业互联网)的发展,“云原生”带来的是极为广阔的安全市场空间。因此高度分散和海量的安全企业,背后反映的是蓬勃发展的安全细分领域,以及资本市场对于安全企业的青睐。上市等活动在安全市场非常活跃,这种活跃还将会会随着云计算的普及持续多年。

IaaS 和混合云的安全作为我国云计算市场一段时间内的重点,对安全生态有很强的促进作用。细分领域的厂商可以做深做精,而在全环节解决方案上,融合、合作、联盟就成为必然选项。比如,企业主要使用 IaaS 服务的算力来处理敏感数据,则选择上 CWPP 来保护云工作负载,并使用 CSPM 来保证配置无误,这两者的亲和力会进一步促进融合。又如,机器学习、可视化、用户实体行为分析(UEBA)等技术,会逐渐成为各项安全产品背后的技术,特别是提升日志分析、SIEM、特权账号管理的能力。再如,软件定义边界 SDP 和其演进出来的零信任安全框架,融合身份权限、访问控制、安全管理等,将成为新的云业务访问方式,逐渐取代传统 VPN 等。

志翔科技的产品技术发展方向与以上行业发展方向正是一致的。志翔的至明智能主机安全响应系统(ZS-ISA)连续两年入选 Gartner CWPP 市场指南,也证明了我们在前瞻趋势方向判断上的准确和产品技术上的领先能力。后续,我们会在 CWPP 的微隔离、权限管控和可视化支持的基础上,继续增加主机监测响应、安全分析和机器学习能力,整合云原生 API 来提供适配头部云运营商的 CSPM 能力,并与合作伙伴一起构筑全环节安全防护能力。目前志翔云安全产品已服务于金融、能源电力、政法等多个领域,并将持续创新,助力政企“上云”和“云上”业务的可信安全体系构建。

作者介绍:

伍海桑博士,志翔科技联合创始人、市场战略副总裁。伍海桑是业界顶级的网络和操作系统专家,曾服务于于爱立信、华为、Juniper 等,任产品、市场及研发管理,架构设计等要职。他在安全系统、网络体系结构、虚拟化、云计算、实时系统等领域有 20 多年业界和学界经验,曾在国际顶级期刊和会议发表多篇学术论文,获多项发明专利。

伍海桑拥有清华大学电子工程系学士和硕士学位,美国弗吉尼亚理工大学计算机工程博士学位。

评论